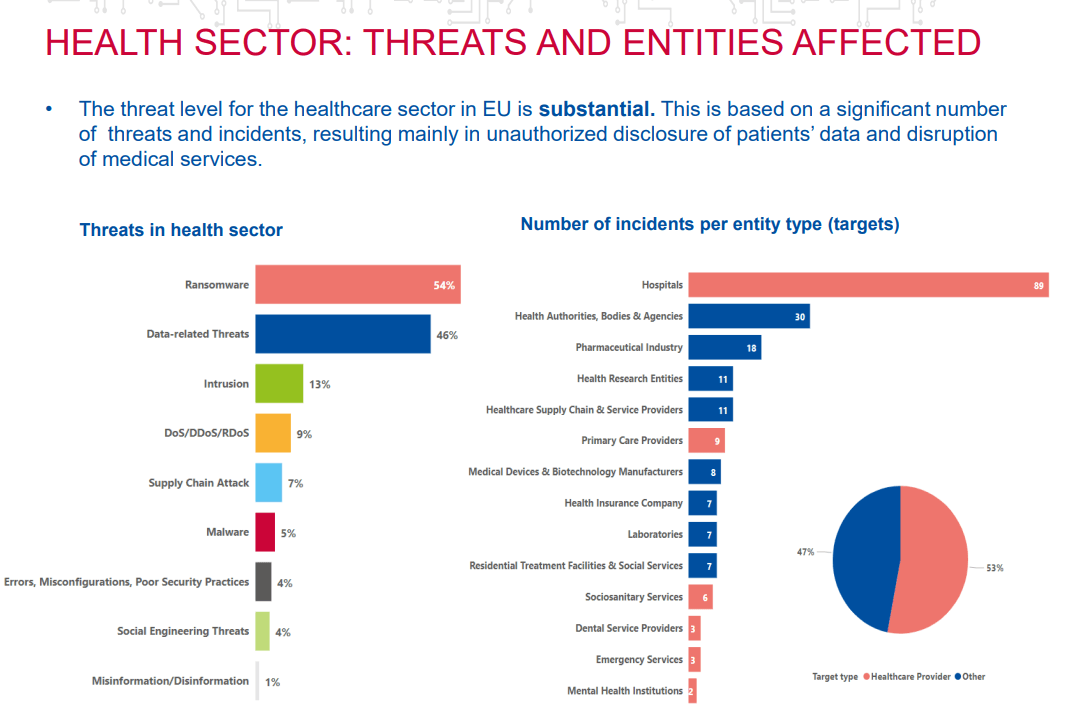

Nel 2025, continuano a crescere gli incidenti di sicurezza nel settore sanitario, che hanno esposto informazioni sensibili: attacchi di alto profilo, come la violazione ransomware al Frederick Health Medical Group ad aprile 2025, hanno messo a rischio quasi un milione di cartelle cliniche di pazienti.

Secondo l’IBM Cost of a Data Breach Report del 2024, le violazioni dei dati in ambito sanitario costano in media 11,45 milioni di dollari per incidente, il costo più alto tra tutti i settori.

Nel 2025, gli aggressori continuano a sfruttare specifiche debolezze nei sistemi EHR (Electronic Health Record) e nelle architetture di rete obsolete. Inoltre, non sono solo i sistemi a cui mirano, ma anche le persone.

I cyber criminali contano sempre di più sull’errore umano e, quando il personale non è adeguatamente formato, anche piccoli errori possono aprire la porta a gravi violazioni.

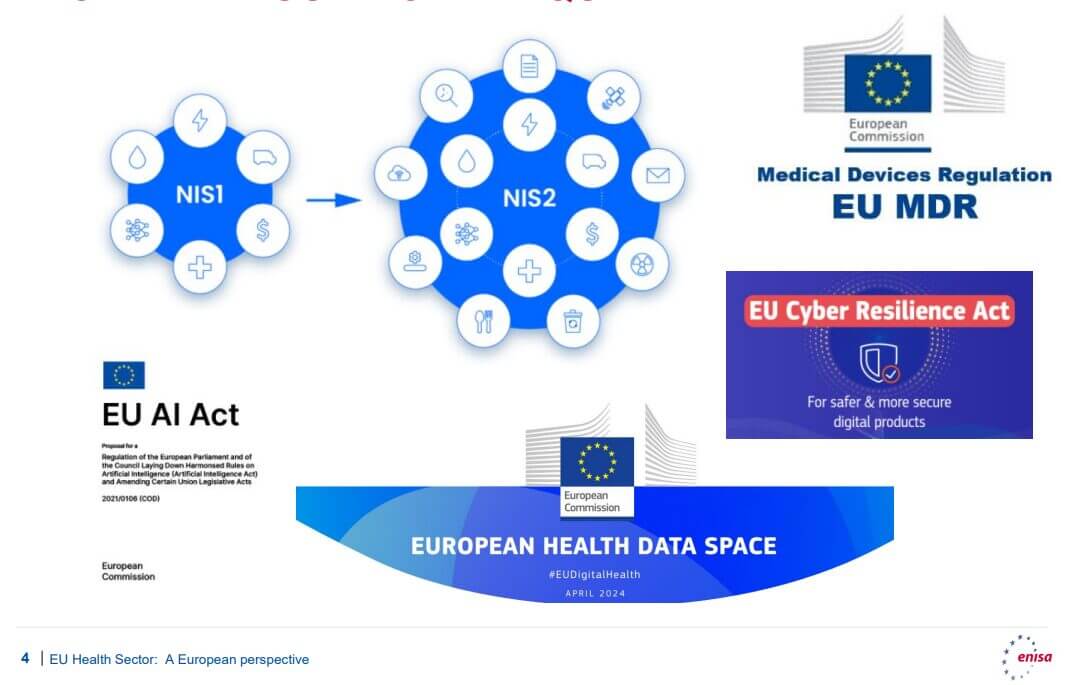

Inoltre, è doveroso evidenziare che il settore sanitario europeo deve rispondere a diversi requisiti normativi in termini di cyber security, quali: NIS2, AI Act, Cyber Resilience, EU Data Space, EU MDR.

Fonte immagine: ENISA EU HEALTH SECTOR: A EUROPEAN PERSPECTIVE (presentazione novembre 2024).

Fonte immagine: ENISA EU HEALTH SECTOR: A EUROPEAN PERSPECTIVE (presentazione novembre 2024).

Indice degli argomenti

Perché le organizzazioni sanitarie sono un bersaglio per gli attacchi informatici

Le organizzazioni sanitarie sono costantemente tra i settori più presi di mira dagli attacchi informatici e questo è dovuto a diversi fattori concreti e, precisamente:

Dati estremamente preziosi e sensibili – Secondo gli esperti, le informazioni mediche sul mercato nero valgono 40 volte di più del numero della carta di credito, dato che le cartelle cliniche dei pazienti contengono informazioni personali, finanziarie e mediche estremamente dettagliate.

Tali dati possono essere utilizzati per furto di identità, frode assicurativa o persino ricatto, il che li rende molto più preziosi dei normali dati personali. Gli aggressori sanno che il furto di cartelle cliniche può portare a uno sfruttamento a lungo termine, il che rende l’assistenza sanitaria un obiettivo redditizio.

Sistemi IT complessi e diversificati

Da pubblicazioni di settore risulta che quasi il 73% degli operatori sanitari si affida a una moltitudine di sistemi legacy, dispositivi medici connessi e piattaforme cloud.

Ciò crea numerosi punti deboli nella rete, molti dei quali non sono aggiornati o sono gestiti in modo inadeguato, permettendo ai cyber criminali di sfruttare queste lacune per ottenere accessi non autorizzati.

Necessità critica di funzionamento continuo

Ospedali e cliniche non possono permettersi tempi di inattività, poiché qualsiasi interruzione dell’assistenza ai pazienti può pregiudicarne la vita.

Tale urgenza implica che le organizzazioni sanitarie potrebbero dare priorità al rapido ripristino dei sistemi rispetto a indagini di sicurezza approfondite, diventando così vittime privilegiate di attacchi ransomware, in cui gli aggressori richiedono il pagamento per il ripristino dei sistemi.

Investimenti e risorse limitati per la sicurezza informatica

Il settore sanitario, rispetto ad altri settori, spesso, non investe abbastanza in infrastrutture di sicurezza informatica e personale qualificato.

Di fatto, molte organizzazioni non dispongono di programmi di sicurezza completi o hanno budget insufficienti dedicati al monitoraggio continuo delle minacce e alla formazione dei dipendenti, il che aumenta la loro vulnerabilità.

Ampliamento dell’impronta digitale con l’impiego delle tecnologie emergenti

La crescita della telemedicina, dei dispositivi medici connessi a Internet e delle cartelle cliniche elettroniche basate su cloud ha ampliato significativamente la superficie di attacco.

Ogni nuovo dispositivo o funzionalità di accesso remoto introduce, di fatto, potenziali punti di ingresso per gli aggressori e aumenta persino le probabilità di una violazione.

ENISA – Igiene Cyber nel settore sanitario

Molti degli attacchi informatici più comuni che colpiscono il settore sanitario possono essere mitigati attraverso misure relativamente semplici.

L’Agenzia dell’Unione Europea per la Cybersicurezza (ENISA) ha sviluppato, recentemente, una guida pratica per aiutare le strutture sanitarie a proteggere i propri sistemi – dai grandi ospedali alle piccole cliniche specialistiche e agli studi medici – che spesso dispongono di risorse limitate ma rimangono ugualmente vulnerabili agli attacchi informatici.

Igiene cyber nel settore sanitario: otto strategie per la cyber resilience

La guida di ENISA prende in considerazioni otto strategie che le strutture sanitarie devono essere in grado di gestire e qui di seguito riportate. Si rimanda alla guida per le schede pratiche.

Protezione dei Sistemi e dei Dispositivi Medici

La sicurezza inizia dalla conoscenza approfondita delle proprie risorse informatiche.

È fondamentale catalogare tutti i sistemi connessi, gestire le configurazioni software e monitorare costantemente i dispositivi. Inoltre, i sistemi legacy, che non possono essere aggiornati, devono essere identificati e isolati dalla rete principale per limitare i rischi.

Le configurazioni sicure rappresentano la prima linea di difesa: cambiare le password predefinite, disabilitare porte e servizi non necessari, e rimuovere software superfluo sono interventi semplici ma efficaci.

È doveroso evidenziare che il controllo degli accessi deve seguire il principio del minimo privilegio, richiedendo password robuste e l’autenticazione multi-fattore, specialmente per i sistemi accessibili online.

Inoltre, gli aggiornamenti di sicurezza devono essere installati tempestivamente su tutti i dispositivi, mentre i sistemi critici o vincolati dai fornitori possono beneficiare di aggiornamenti automatici periodici. Ancora, la protezione anti-malware, combinata con il monitoraggio dei log di sicurezza, permette di individuare tentativi di accesso non autorizzati ed escalation di privilegi.

Fondamentale è anche la strategia di backup: almeno una copia deve essere resiliente al ransomware o completamente offline, con verifiche periodiche dell’integrità e test di ripristino per garantire l’efficacia in caso di emergenza.

Sicurezza delle reti

Le reti sanitarie richiedono una protezione stratificata. L’uso di protocolli sicuri, la segmentazione della rete e il monitoraggio continuo del traffico con sistema di allerta 24/7 sono elementi essenziali. Pertanto, la posta elettronica aziendale necessita di filtri antispam e antiphishing, con scansione automatica di allegati e link mediante sandbox e sistemi di sicurezza avanzati.

Inoltre, i firewall di nuova generazione, i filtri per applicazioni web e la protezione dei sistemi esposti a Internet tramite Web Application Firewall (WAF) e servizi di mitigazione DDoS costituiscono una difesa robusta contro gli attacchi esterni. Enisa consiglia, per le connessioni da remoto, l’uso di VPN (Virtual Private Network) combinato con l’autenticazione multi-fattore come strategia imprescindibile.

Inoltre, è necessario porre particolare attenzione alla rete Wi-Fi: gli standard di crittografia più recenti devono essere applicati; la rete ospiti deve essere isolata dalla LAN (Local Area Network) clinica; gli SSID (Service Set Identifier) delle reti sensibili devono rimanere nascosti e le password devono essere complesse e sicure.

Sicurezza di smartphone e dispositivi e-care

La guida di ENISA evidenzia che dispositivi mobili e quelli utilizzati dai pazienti richiedono un approccio alla sicurezza specifico. Pertanto, è necessario progettare controlli che prevengano danni permanenti in caso di smarrimento, furto o uso improprio del dispositivo. A tal proposito, le credenziali individuali devono essere robuste, con logout automatico e cancellazione dei dati del browser in caso di inattività.

Inoltre, per quanto riguarda i dispositivi aziendali, è fondamentale: permettere solo l’installazione di app approvate; abilitare la cancellazione remota in caso di perdita; implementare la crittografia dei dati sensibili. Ancora, un blocco automatico del dispositivo dopo 30 secondi di inattività aggiunge un ulteriore livello di protezione.

Protezione delle cartelle cliniche

I dati dei pazienti rappresentano informazioni estremamente sensibili che richiedono misure di protezione specifiche. Pertanto, è necessario; attuare una classificazione dei dati in base al livello di sensibilità; garantire la crittografia dei dati sia riposo sia in transito. Inoltre, la guida evidenzia che i processi di pulizia dei metadati prevengono la fuga involontaria di informazioni.

ENISA enfatizza l’importanza del monitoraggio e della registrazione di tutti gli accessi alle cartelle cliniche, dato che permettono di identificare accessi non autorizzati o fughe di dati, con alert automatici per attività insolite. La protezione fisica dei dispositivi è altrettanto importante: mai lasciare dispositivi incustoditi, applicare policy di scrivania pulita e schermo libero, oltre a garantire la stampa sicura dei dati e gestire correttamente il ciclo di vita degli asset, i.e. dalla dismissione al riutilizzo.

Inoltre, per i servizi cloud e le applicazioni ospitate, è essenziale verificare gli accordi sul livello di servizio (SLA – service line agreement) dei fornitori e assicurare l’accesso ai dati dei pazienti anche in situazioni di emergenza.

Gestione degli Incidenti

La preparazione è la chiave per affrontare efficacemente gli incidenti di sicurezza. Pertanto, ogni struttura sanitaria deve: stabilire un processo di risposta agli incidenti; creare un team dedicato con ruoli e responsabilità chiari; garantire che tutti conoscano i contatti da attivare in caso di emergenza informatica.

La pianificazione deve considerare gli scenari peggiori e includere scansioni di vulnerabilità e test di penetrazione regolari. Inoltre, la collaborazione operativa con fornitori, provider di servizi di sicurezza gestiti, altri ospedali e il Computer Security Incident Response Team (CSIRT) nazionale è fondamentale per una risposta coordinata.

Ancora, in termini di disaster recovery si devono considerare non solo gli incidenti informatici ma anche eventi fisici, quali: inondazioni, incendi o interruzioni di corrente. Infine, i dispositivi critici devono essere alimentati da fonti di energia ininterrotta (UPS – Uninterruptible Power Supply) e devono essere programmati test periodici del failover.

Gestione della supply chain ICT

La sicurezza della supply chain richiede il coinvolgimento del dipartimento IT. Inoltre, i requisiti di sicurezza devono essere inclusi fin dall’inizio, verificando la conformità dei fornitori agli standard di settore, oltre ad assicurare procedure sicure per tutto il ciclo di durata del contratto, includendo anche modalità di way-out dei fornitori attraverso SLA dettagliati.

Inoltre, l’accesso ai sistemi da parte dei fornitori deve essere limitato al minimo necessario, utilizzando connessioni remote dedicate e sicure. Ancora, le procedure di segnalazione e risposta agli incidenti devono essere definite chiaramente, con contatti precisi per questioni di sicurezza relative ai fornitori.

Formazione cyber del personale

La strategia di formazione deve essere differenziata per ruolo, adattando i contenuti al pubblico specifico e sfruttando l’apprendimento tra pari. La guida di ENISA evidenzia come formare i formatori interni permette di creare una rete di competenze diffusa nell’organizzazione; mentre l’approccio pratico e la documentazione dei corsi garantiscono l’efficacia dell’apprendimento.

Inoltre, la guida consiglia le attività di sensibilizzazione che possono includere: simulazioni di phishing; pagine intranet dedicate; newsletter per il personale; sessioni di apprendimento; sistemi di riconoscimento. Ancora, le attività formative più coinvolgenti comprendono: escape room a tema cybersicurezza; simulazioni di attacchi ransomware; training gamificato; esercitazioni pratiche; analisi di casi studio reali.

Sicurezza fisica

È doveroso evidenziare che la sicurezza informatica non può prescindere dalla sicurezza fisica delle strutture.

Il controllo del perimetro inizia dall’obbligo per personale e per i fornitori di indossare sempre un badge identificativo, con sistemi di allarme intrusione funzionanti e registrazione di ogni entrata e uscita. Inoltre, il personale deve essere incoraggiato ad avvicinare persone che non sembrano autorizzate ad accedere alle aree riservate.

La sorveglianza video deve coprire adeguatamente tutte le aree sensibili, conservando almeno 30 giorni di registrazioni. I dispositivi, i cavi e le chiavette USB devono essere fisicamente protetti. Inoltre, i sistemi anti-incendi, i sistemi di controllo del riscaldamento, della ventilazione e dell’aria condizionata (HVAC), unitamente alla segnaletica delle uscite di emergenza e degli allarmi antincendio completano il quadro della sicurezza fisica.

Conclusione

La cybersicurezza nel settore sanitario è quanto mai necessaria per proteggere i pazienti e garantire la continuità dei servizi critici, attraverso l’implementazione di strategie di cyber hygiene che richiedono un impegno costante e una cultura della sicurezza diffusa a tutti i livelli dell’organizzazione.

Le linee guida di ENISA costituiscono un prezioso supporto al settore sanitario per l’implementazione di un framework pratico e accessibile, pensato sia per le grandi strutture ospedaliere sia per le realtà più piccole, che possono trovarsi più vulnerabili proprio a causa delle risorse limitate.

È bene evidenziare che investire nella cyber sicurezza significa investire nella sicurezza dei pazienti, nella fiducia del pubblico e nella resilienza del sistema sanitario europeo, considerando che è quanto mai fondamentale garantire un mondo digitale sostenibile e sicuro.