Dopo aver descritto i tre pilastri del NIST CSF 2.0 – Core, Profili e Implementation Tiers -, utilizzabili anche per la contestualizzazione del FNCDP 2, chiudiamo questa trilogia di articoli sul Framework Nazionale di Cybersecurity e Data Protection raccontando il passaggio più delicato: la trasformazione dell’analisi in azione.

Anche per questa finalità, mutuando il processo dal NIST CSF 2.0 è possibile già oggi costruire un percorso ragionevolmente compatibile con le future linee guida ufficiali.

La chiave è la gap analysis, seguita da un piano di azione e milestone (POA&M) che renda ogni scelta tracciabile, proporzionata e dimostrabile.

Indice degli argomenti

Un framework da solo non basta

Il FNCDP 2.1 offre una struttura di riferimento essenziale, ma occorre trasformarla in azioni concrete, governabili e misurabili.

Anche per questo obiettivo, le organizzazioni possono ispirarsi alla metodologia del NIST CSF 2.0 da cui il FNCDP 2.1 è tratto – al fine di lavorare in modo già coerente con la logica istituzionale.

Il cuore del processo è semplice da enunciare: fotografare dove siamo, capire dove vogliamo arrivare, e costruire un percorso per colmare il divario.

La gap analysis e il POA&M sono gli strumenti che rendono questo percorso solido e difendibile.

La gap analysis: dal confronto alla priorità

La Gap Analysis consiste sostanzialmente nel confrontare:

- Profilo attuale: risultati oggi effettivamente raggiunti, con evidenze raccolte.

- Profilo obiettivo: stato desiderato, coerente con il rischio accettabile nonché con gli obblighi normativi e la missione aziendale.

Il confronto tra i due profili genera l’elenco del gap, cioè del divario da colmare.

Per sviluppare una buona gap analysis in modo strutturato è possibile seguire le indicazioni del Nist CSF 2.0 che prevede lo sviluppo di uno specifico processo.

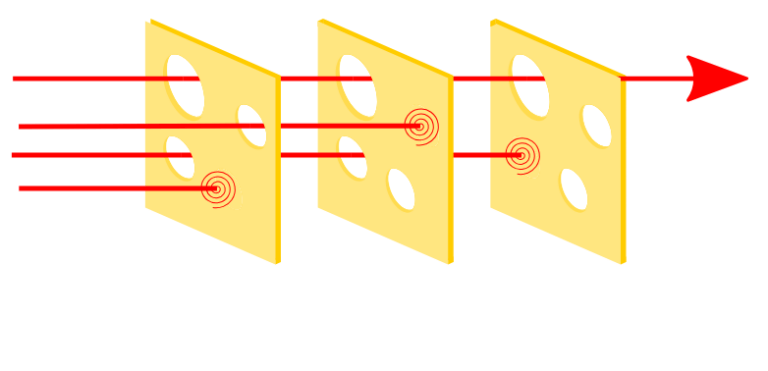

Il processo di sviluppo della gap analysis secondo NIST CSF 2.0

Il cuore del metodo che sto proponendo sta in un processo semplice da capire, ma potente nei suoi effetti.

Si parte dal chiarire l’ambito su cui lavorare, si raccolgono le informazioni che descrivono la realtà dell’organizzazione, si costruiscono i profili che raccontano dove si è oggi e dove si vuole arrivare.

Da quel confronto nasce la gap analysis, e con essa un piano d’azione tracciabile che rende il percorso non solo chiaro ma anche dimostrabile.

Ecco di seguito i 5 passi indicati nel NIST CSF 2.0.

Definire l’ambito del profilo organizzativo

Il primo passo è stabilire con precisione a cosa si riferirà l’analisi.

Non è necessario partire da tutto: si può anche circoscrivere il lavoro a un reparto critico, a un servizio cloud strategico, a un portale clienti o all’intera organizzazione.

L’importante è delimitare lo scope in modo coerente, documentando i fatti e le ipotesi di partenza che guideranno l’intero processo.

Raccogliere le informazioni necessarie per preparare il profilo organizzativo

Una gap analysis non si costruisce su opinioni, ma su dati ed evidenze. Occorre raccogliere policy, priorità aziendali, profili di rischio già esistenti, documentazione di Business Impact Analysis (BIA), standard e requisiti di sicurezza adottati, procedure operative, strumenti in uso e ruoli coinvolti.

Questo materiale rappresenta la base concreta per capire dove si è davvero.

Creare il profilo organizzativo

Con le informazioni raccolte si disegna il profilo attuale, cioè la fotografia di ciò che l’organizzazione realizza oggi in termini di risultati effettivi.

A questo si affianca il profilo obiettivo, che rappresenta lo stato desiderato in funzione del rischio accettabile, delle normative applicabili e della missione aziendale.

Quando possibile, il profilo obiettivo può ispirarsi anche a un profilo di comunità, cioè a baseline già validate a livello settoriale come ad esempio il set di misure indicate dall’ACN negli allegati alla Determinazione n.164179 del 14 aprile 2025.

Analizzare i gap tra il profilo attuale e il profilo obiettivo e costruire il piano d’azione

Il cuore del metodo è il confronto tra profilo attuale e profilo obiettivo. Qui emergono i divari, i punti deboli e le priorità. L’analisi non si limita ad evidenziare le differenze, ma le traduce in un piano d’azione ordinato, giustificato e proporzionato.

Questo piano – il POA&M (Plan of action and milestones) – definisce responsabilità, tempistiche, milestone (tappe intermedie significative/indicatori di avanzamento) e modalità di monitoraggio, trasformando l’analisi in roadmap concreta.

Implementare il piano di azione e aggiornare il profilo organizzativo

Un piano non serve se resta fermo sulla carta. Va eseguito, monitorato e aggiornato.

Ogni azione completata deve riflettersi sul profilo attuale, avvicinandolo a quello obiettivo e, poiché la sicurezza è un processo continuo, il ciclo può essere ripetuto ogni volta che cambiano il contesto, le minacce o gli obiettivi strategici.

Così la gap analysis diventa non solo uno strumento di conformità, ma una leva costante di miglioramento e maturità organizzativa.

Il processo descritto è efficacemente rappresentato nella figura seguente estratta dal NOSR CSF 2.0.

Il risultato di questo processo è un ordine di interventi da realizzare proporzionato al contesto e difendibile davanti a stakeholder e autorità: il POA&M.

Il POA&M: dal sapere al fare

Il Plan of Action and Milestones (POA&M) è lo strumento che traduce la gap analysis in azioni concrete.

Non si tratta di una lista generica ma di un documento di governance, che assegna responsabilità, tempi, risorse e indicatori.

Una struttura tipo di un POA&M potrebbe includere:

- sottocategoria di riferimento (FNCDP/NIST);

- gap da colmare;

- obiettivo concreto;

- azioni da svolgere;

- milestone temporali;

- Owner (responsabile);

- risorse necessarie;

- evidenze richieste (prove documentali);

- indicatori (KPI/KRI);

- stato di avanzamento.

Indicatori: pochi, solidi, ripetibili

Ogni POA&M deve includere indicatori ma non troppi: meglio pochi, affidabili e ricorrenti.

- KPI (Performance): % asset con patch aggiornate, % backup testati.

- KRI (Rischio): % fornitori senza contratto conforme, % incidenti rilevati fuori SLA.

Questi indicatori dovrebbero avere:

- una fonte chiara;

- una cadenza di aggiornamento;

- un responsabile definito.

Così la governance diventa misurabile nel tempo.

Un ciclo che non si esaurisce

Ogni azione completata aggiorna il profilo attuale. Ciascuna revisione strategica può ridefinire il profilo obiettivo. Ogni incidente o esercitazione produce lezioni apprese, da integrare nel piano.

È un ciclo vivo che porta l’organizzazione a salire di (Implementation) Tier e a rafforzare la propria affidabilità.

Una strategia non si misura in parole, ma in decisioni tracciabili

Si conclude qui la mia trilogia con la quale ho cercato di offrire non solo un orientamento concettuale ma anche e, soprattutto, uno strumento pratico.

Il FNCDP 2.1 fornisce una struttura solida ma da sola non basta. Senza un metodo operativo che aiuti a tradurre principi e requisiti in scelte e le scelte in attività documentabili, il rischio è che resti solo un riferimento astratto.

La gap analysis e il POA&M rappresentano esattamente questo passaggio: la trasformazione di un framework in un percorso concreto, tracciabile e proporzionato.

Sono strumenti di responsabilità, non di burocrazia e servono a dimostrare che la sicurezza non è solo dichiarata, ma è essenzialmente praticata.