Negli ultimi mesi, abbiamo assistito a un’accelerazione impressionante nell’integrazione dell’intelligenza artificiale generativa all’interno di processi aziendali e interfacce web.

Chatbot (assistenti clienti o virtuali con AI), copilot (assistente IA di Microsoft che aiuta gli utentri, spaziando dal brainstorming alla scrittura, dal codice alla ricerca) e agenti basati su browser hanno fatto il loro ingresso nelle postazioni di lavoro, spesso tramite estensioni che ne espandono le capacità.

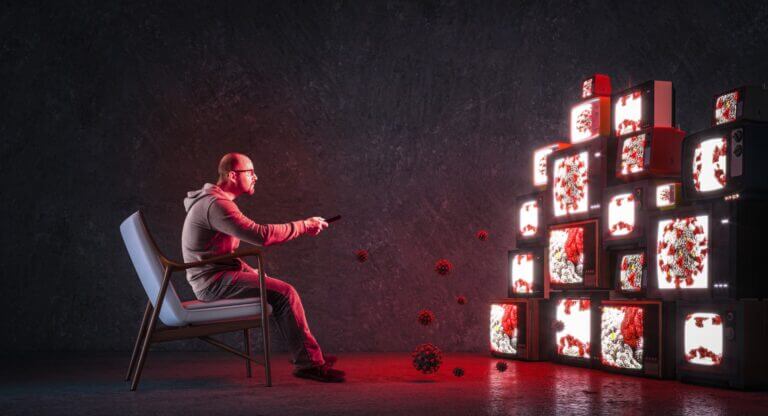

Ma in questa trasformazione, il perimetro della sicurezza non è più il tradizionale data center: è diventato il browser degli utenti.

Proprio qui nasce una minaccia particolarmente insidiosa, chiamata Man-in-the-Prompt (MitP).

Ecco cos’è e come proteggersi.

Indice degli argomenti

Man-in-the-Prompt, una forma evoluta di prompt-injection

Come dimostrato dai ricercatori di LayerX si tratta di una forma evoluta di prompt-injection che avviene direttamente sul Document Object Model (DOM) delle pagine web, cioè la struttura che gestisce contenuti e comportamento delle pagine.

In pratica, non serve compromettere i server o intercettare il traffico in rete: basta che un’estensione del browser malevola (o compromessa) inietti prompt aggiuntivi/istruzioni e legga o esfiltri le risposte.

Perché il Man-in-the-Prompt è pericoloso

La particolarità di questo attacco sta nel fatto che si svolge “dietro le quinte” del browser.

Le soluzioni tradizionali di sicurezza, come Data Loss Prevention (DLP) o Cloud Access Security Broker (CASB, soluzioni che, applicando policy di accesso per risorse e app cloud, permettono visibilità, oltre a controllare i dati e analizzarli), monitorano soprattutto il traffico di rete, mentre qui la manipolazione avviene localmente sul dispositivo, prima ancora che i dati vengano trasmessi.

Come conseguenza un browser infetto potrebbe richiedere informazioni sensibili come carte di credito o API Key senza essere individuato.

Con l’aumento di agenti di browsing automatizzate e dei processi lato client, la superficie di attacco si amplia e la reputazione aziendale rischia di subire danni ingenti.

Come funziona l’attacco

Il trucco è duplice:

- Il vettore iniziale è un’estensione per browser, apparentemente innocua, che ottiene i permessi minimi per aggiornare i “content scripts”.

- Questi script possono iniettare prompt aggiuntivi o istruzioni nascoste (prompt injection), automatizzare richieste ai chatbot e leggere/esfiltrare le risposte e post‑processano la visualizzazione locale (DOM) della risposta, non cambiando ciò che l’utente ha digitato né l’output generato dal modello sul server.

L’attacco è praticamente invisibile, perché il traffico in uscita è cifrato (HTTPS) e diretto a servizi riconosciuti, quindi i controlli classici non si attivano.

Tuttavia, esistono alcuni segnali che possono aiutare a identificare un MitP, come:

- Modifiche improvvise ai file chiave dell’estensione (manifest, service worker).

- Apertura di tab nascosti nel browser.

- Chiamate a domini non usuali o sospetti.

- Uso eccessivo o anomalo dello storage locale o di regole di filtering.

Il quadro normativo aumenta la responsabilità

Non parliamo solo di rischio tecnologico, ma anche di governance e conformità. La normativa europea è chiara: Regolamento generale sulla protezione dei dati (GDPR), Direttiva NIS2, Digital Operational Resilience Act (DORA) per il settore finanziario, AI Act e Cyber Resilience Act (CRA) impongono standard stringenti di sicurezza, resilienza e responsabilità.

Se i dati personali vengono esfiltrati, scattano valutazioni d’impatto e notifiche rapide. Perciò, gestire in modo rigoroso la supply chain software, incluse le estensioni, è diventato un requisito imprescindibile.

Come proteggersi

La lotta contro il Man-in-the-Prompt richiede una risposta coordinata, che combini misure tecniche e organizzative.

Ecco le principali azioni da intraprendere:

- creare una allow-list di estensioni autorizzate e disabilitare la modalità sviluppatore sui browser aziendali;

- separare l’uso dell’AI con profili o browser dedicati, distinti dalla navigazione ordinaria;

- tenere un inventario costante delle estensioni installate, con controlli periodici su hash, permessi e provenienza;

- configurare proxy e DLP per monitorare chiamate verso domini atipici, correlate a eventi AI;

- implementare attività di threat hunting sul browser, per individuare anomalie su manifest, service worker, tab inattivi o storage;

- limitare e ruotare frequentemente token e API key, mantenendoli con permessi minimi e scadenze brevi;

- formare utenti e team con messaggi chiari: mai inserire dati sensibili o segreti nei prompt AI. Simulazioni pratiche aiutano a rendere il messaggio più efficace.

Messaggi per i decisori aziendali

Il Man-in-the-Prompt sposta il fulcro della sicurezza dall’infrastruttura alla postazione di lavoro, imponendo un cambio di mentalità.

Per i CISO, questo significa:

- definire policy rigorose su cosa può essere installato nei browser;

- separare le attività AI dalla normale navigazione;

- monitorare l’esposizione al rischio con indicatori specifici.

Per SecOps e IT, la sfida è portare telemetria e hunting direttamente nel mondo dei content scripts, chiudere canali di esfiltrazione e automatizzare la gestione sicura di segreti e token.

Legal, Privacy e Audit devono formalizzare processi di notifica, valutazioni d’impatto e requisiti precisi per fornitori e sviluppatori di estensioni.

Errori comuni da evitare:

- affidarsi solo al monitoraggio della rete trascurando il DOM e il contesto browser.

- approvare estensioni senza approfondite verifiche su permessi, reputazione e catena di pubblicazione.

- usare chatbot web per dati riservati senza profili dedicati e meccanismi di logging.

Serve più resilienza

Il Man-in-the-Prompt non è fantascienza, ma un’evoluzione naturale delle tecniche di prompt injection nell’era degli agenti basati su browser.

Per difendersi serve un mix di governance robusta, controlli tecnici precisi e formazione costante degli utenti.

Ci sono standard e framework utili, ma la vera differenza la fa l’esecuzione: policy applicate con rigore, telemetria attiva, playbook testati e metriche di efficacia.

In questo modo si alza la resilienza, si riducono i rischi e si può sfruttare l’AI in modo sicuro e sostenibile nelle aziende.