Nel cuore dell’estate europea è in corso di svolgimento una delle operazioni di contrasto alla criminalità informatica più ampie degli ultimi anni: coordinata da Europol ed Eurojust, con il nome in codice Operazione Eastwood, l’azione ha preso di mira la struttura operativa della rete cyber criminale pro-russa NoName057(16), già nota per aver orchestrato ondate di attacchi DDoS contro istituzioni e aziende europee vicine all’Ucraina.

Il network, costituito da una costellazione eterogenea di simpatizzanti russofoni senza una leadership formale né particolari competenze tecniche, ha basato il proprio impatto sulla quantità: centinaia di attori distribuiti, strumenti automatizzati e un modello di coinvolgimento sociale che ha saputo coniugare ideologia, remunerazione in criptovalute e dinamiche da videogioco.

Indice degli argomenti

DDoS e propaganda: come agisce NoName057(16)

L’attività del gruppo è nota dal 2022, si è intensificata in concomitanza con la guerra in Ucraina. I bersagli non sono solo siti governativi o istituzionali ucraini, ma anche piattaforme e servizi digitali di Stati europei considerati “alleati” di Kyiv.

Dalla Svezia alla Svizzera, fino alla recente offensiva condotta durante il summit NATO nei Paesi Bassi, NoName057(16) ha saputo sfruttare la fragilità delle infrastrutture esposte per lanciare attacchi a raffica.

Le autorità tedesche, in particolare, hanno registrato 14 ondate di attacchi contro oltre 250 obiettivi tra aziende e istituzioni, a partire da novembre 2023.

La metodologia impiegata è quella classica dei Distributed Denial-of-Service (DDoS), ma con alcune peculiarità: oltre all’utilizzo di strumenti come DDoSia, che semplificano l’attacco anche a utenti inesperti, il gruppo ha costruito una botnet proprietaria con centinaia di server sparsi nel mondo.

Inoltre, ha saputo fare leva su canali Telegram, forum pro-Russia e community semi-clandestine per il reclutamento. In questo ambiente, il meccanismo di ingaggio prevede tutorial, call to action e persino classifiche per incentivare l’attività offensiva.

La narrazione è semplice ma efficace: colpire l’Occidente per “difendere” la Russia, spesso con sfumature da vendetta ideologica.

I numeri dell’operazione Eastwood

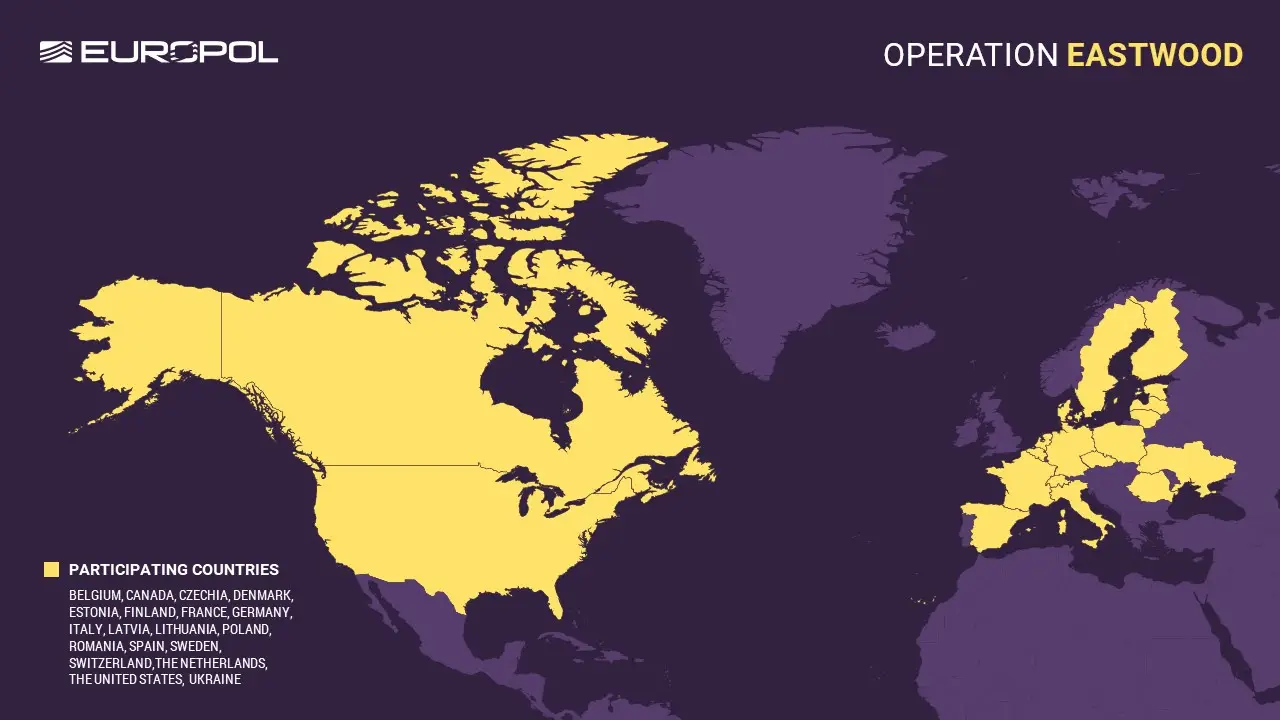

L’operazione congiunta ha coinvolto le autorità giudiziarie e di polizia di 13 Paesi, tra cui Italia, Germania, Spagna, Francia e Stati Uniti, oltre al supporto tecnico di partner privati come ShadowServer e abuse.ch.

I risultati non sono trascurabili: oltre 100 server smantellati, due arresti (uno in Francia e uno in Spagna), sette mandati d’arresto internazionali emessi – sei dei quali nei confronti di cittadini russi – e 24 perquisizioni domiciliari eseguite in tutta Europa.

Particolarmente interessante è il tentativo, da parte delle autorità, di disincentivare l’adesione di massa al gruppo. Sono stati contattati oltre 1.000 sostenitori, 15 dei quali con ruoli amministrativi, attraverso un’app di messaggistica, per informarli delle conseguenze legali delle loro azioni.

Una strategia di deterrenza che si affianca alla classica repressione penale e che riflette un nuovo approccio alla gestione delle cyber minacce: colpire sia l’infrastruttura, sia la narrativa e la base di consenso.

Coordinamento tecnico e giuridico senza precedenti

Dietro le quinte dell’operazione, Europol ha svolto il ruolo di cabina di regia: oltre 30 riunioni (tra virtuali e fisiche), due sprint operativi, un centro di coordinamento allestito presso la sede centrale con rappresentanti di cinque Paesi e un Virtual Command Post per collegare in tempo reale tutti gli attori coinvolti. Fondamentale anche l’apporto del Joint Cybercrime Action Taskforce (J-CAT), composto da liaison officer di vari Paesi.

Eurojust ha gestito la dimensione giuridica, coordinando l’emissione di mandati, assistenze legali reciproche e ordini europei d’indagine.

Il tutto con l’obiettivo di assicurare uniformità d’azione e tempestività nelle fasi più delicate, come le perquisizioni sincronizzate.

Vittoria importante, ma la guerra alla minaccia ibrida è ancora lunga

L’operazione Eastwood dimostra quanto le reti cyber criminali ideologizzate siano ormai una componente strutturale del conflitto ibrido moderno.

NoName057(16) non è un APT sponsorizzato da uno Stato, ma rappresenta comunque un vettore efficace per la destabilizzazione digitale e la propaganda.

La sua forza risiede nella massa, nella motivazione pseudopolitica e nella capacità di semplificare l’hacking per trasformarlo in un gioco.

Sradicare queste minacce richiede strumenti tecnici, ma anche strategici: dal tracciamento delle criptovalute alla psicologia delle community online. L’Europa sembra averlo capito.

Ora resta da vedere se riuscirà a mantenere alta la pressione – e la resilienza – anche nei prossimi round.