Una nuova campagna malware multistadio, individuata dal threat hunter JAMES_WT e ribattezzata come PHALT#BLYX, rappresenta un’evoluzione significativa nelle tecniche di social engineering in stile ClickFix.

L’elemento realmente innovativo non è solo l’abuso di strumenti legittimi di Windows, ma soprattutto l’uso sistematico di false schermate Blue Screen of Death (BSOD) per spingere gli utenti a compilare ed eseguire manualmente codice malevolo.

L’attacco in più fasi alla fine installerebbe il trojan di accesso remoto DCRat, consentendo il controllo remoto completo dei sistemi infetti.

Indice degli argomenti

Il contesto della campagna malware PHALT#BLYX

Le attività della campagna PHALT#BLYX, monitoratedai ricercatori di Securonix, si concentrano principalmente nel settore dell’ospitalità europeo, con comunicazioni che imitano portali di prenotazione e servizi di gestione alberghiera.

La scelta non è casuale perché questo ambito è caratterizzato da flussi costanti di e-mail esterne e da personale che deve reagire rapidamente a richieste operative.

In questo scenario un messaggio che segnala una cancellazione o una penale risulta credibile e in grado di superare le difese cognitive dell’utente.

PHALT#BLYX: il phishing come primo anello della catena

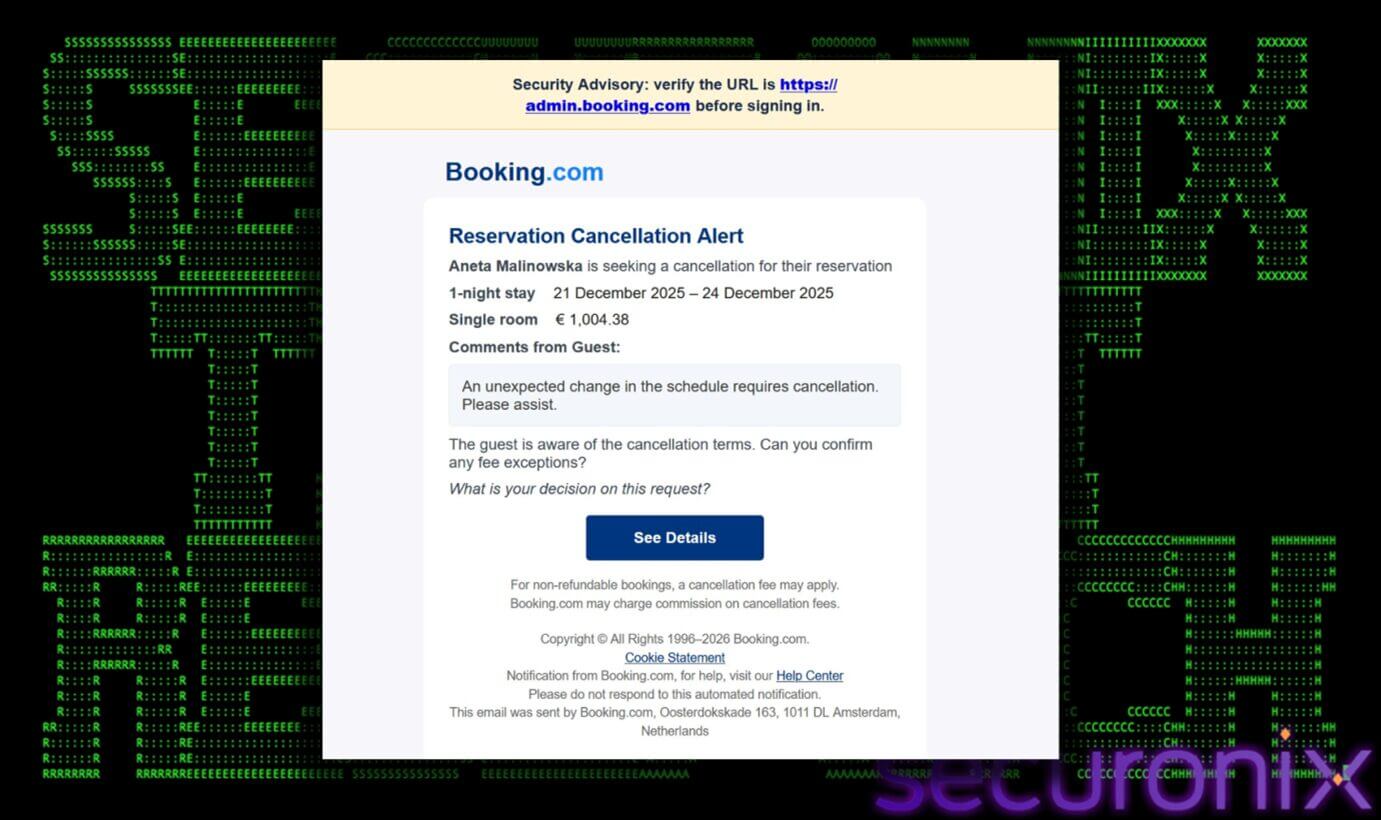

L’attacco inizia con false e-mail a tema Booking.com costruite per generare urgenza e preoccupazione, spesso legate a presunti problemi di prenotazione.

Il link porta a un sito clone che riproduce in modo fedele l’aspetto dei servizi originali. In questa fase non avviene alcuna infezione, ma si prepara l’utente al passaggio successivo, costruendo fiducia e abbassando la soglia di attenzione.

Fonte: Securonix.

“L’email avvisa il destinatario di una “Cancellazione della prenotazione” e mostra in modo evidente un addebito finanziario significativo (ad esempio, 1.004,38 €). Questo addebito di valore elevato crea un senso di urgenza e panico, spingendo la vittima a indagare immediatamente”, si legge nel rapporto pubblicato da Securonix.

“Una volta cliccato sul pulsante ‘Vedi dettagli’ per verificare l’addebito, il link non porta a Booking.com. Invece, indirizza l’utente attraverso un redirector intermedio (‘oncameraworkout[.com/ksbo’) prima di raggiungere il dominio dannoso ‘low-house[.com’”.

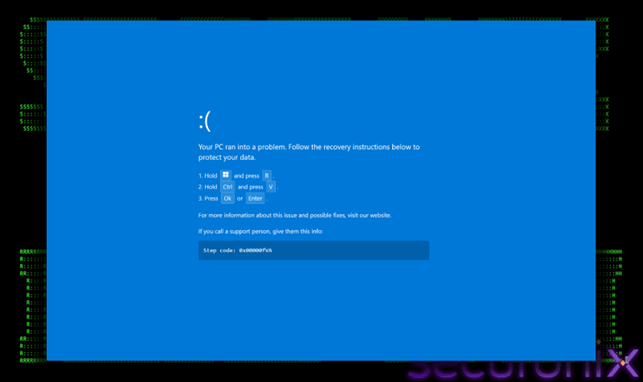

La falsa Blue Screen of Death come leva psicologica

La vera novità emerge quando l’utente interagisce con il sito malevolo con richieste CAPTCHA che attivano una schermata che simula una Blue Screen of Death di Windows, inducendo gli utenti a eseguire comandi PowerShell dannosi.

Fonte: Securonix.

L’interfaccia, i colori e il linguaggio sono riprodotti per rendere l’esperienza il più realistica possibile. L’obiettivo è creare panico e spingere la vittima a cercare una soluzione immediata.

In tal modo, l’utente credendo di riparare un errore critico,viene quindi guidato ad aprire la finestra di esecuzione di Windows e a incollare una stringa, in realtà un comando PowerShell dropper precaricato negli appunti.

L’abuso degli strumenti di build di Windows

Questa campagna in stile ClickFix, secondo Securonix, si sarebbe evoluta rispetto ad una precedente distribuzione basata su HTA e più facile da rilevare.

“Pur essendo efficace nella sua semplicità, questo metodo precedente era soggetto a rilevamento. Il file ‘.hta’ e gli script PowerShell associati contenevano una logica di esecuzione semplice, in genere un percorso diretto al RAT, il che li rendeva facili bersagli per i fornitori di antivirus e i controlli di sicurezza automatizzati. Il passaggio all’attuale catena basata su MSBuild rappresenta una svolta strategica verso tecniche più evasive, basate sul principio del “Living off the Land”, per aggirare queste difese”, commentano i ricercatori.

Il dropper PowerShell una volta eseguito scaricherebbe dunque un file di progetto MSBuild (‘v.proj’) invocando msbuild.exe per compilarlo.

MSBuild è uno strumento legittimo utilizzato per lo sviluppo di applicazioni .NET e normalmente considerato affidabile, che nell’attacco PHALT#BLYX viene invece usato per eseguire codice malevolo nascosto all’interno del progetto.

Questa tecnica permette di eludere molte soluzioni di sicurezza che si basano sul blocco degli eseguibili sospetti, perché il processo coinvolto in questo caso è firmato da Microsoft e presente di default nel sistema.

Una volta avviato, il codice iniziale interviene sulle impostazioni di sicurezza, per ridurre la probabilità di rilevamento (aggiungendo esclusioni a Windows Defender) e nella cartella di avvio per stabilire persistenza.

Nella fase conclusiva il download e l’esecuzione del payload finale DCRat, garantisce agli attaccanti controllo completo del sistema. Da quel momento la macchina colpita può essere usata per esfiltrare dati, muoversi lateralmente nella rete e preparare ulteriori attacchi.

Come difendersi da PHALT#BLYX

La difesa contro PHALT#BLYX deve partire dalla consapevolezza che nessuna schermata di errore legittima chiede di eseguire comandi manualmente.

La formazione degli utenti è quindi fondamentale per riconoscere i falsi BSOD e interrompere la catena di inganno.

Dal punto di vista tecnico è consigliabile limitare l’uso di PowerShell e MSBuild tramite policy di controllo delle applicazioni e monitorare qualsiasi esecuzione anomala di questi strumenti.

Il controllo delle modifiche alle esclusioni di Windows Defender e l’analisi dei processi che compilano progetti in contesti non di sviluppo possono fornire indicatori precoci di compromissione.

Infine, un filtro avanzato che blocchi le e-mail che imitano servizi noti riduce drasticamente la probabilità che l’utente venga esposto al primo stadio dell’attacco.