Un’indagine di Varonis Threat Labs ha portato alla luce una campagna di phishing particolarmente ingegnosa che sfrutta una funzione poco nota di Microsoft 365 chiamata “Direct Send”.

Questa funzionalità, pensata originariamente per dispositivi come stampanti o scanner, permette loro di inviare e-mail di servizio senza autenticazione, a condizione che il destinatario appartenga allo stesso tenant (smart host di Microsoft 365).

Un meccanismo apparentemente innocuo, ma che gli attaccanti hanno trasformato in uno strumento efficace per eludere i controlli di sicurezza.

Indice degli argomenti

Simulazione di e-mail provenienti da colleghi e sistemi aziendali

I criminal hacker sono riusciti a simulare e-mail interne utilizzando indirizzi legittimi, spesso raccolti da fonti pubbliche o precedenti violazioni, e attraverso un comando PowerShell “Send-MailMessage”, inviano messaggi che appaiono come provenienti da colleghi o sistemi aziendali.

Il fatto che queste e-mail provengano da uno smart host di Microsoft 365 (“tenantname.mail.protection.outlook.com”) permette loro di aggirare i controlli di autenticazione e firma SPF, DKIM e DMARC, aumentando significativamente le possibilità che i messaggi raggiungano la casella di posta destinataria senza incontrare ostacoli.

Fonte: Varonis Threat Labs.

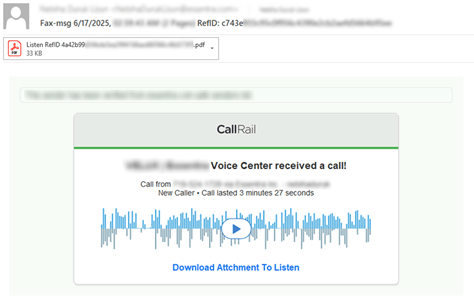

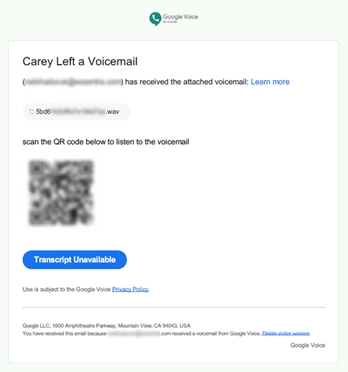

Come riportato dal Forensics Specialist Tom Barnea di Varonis, le e-mail utilizzate in questa campagna assumono spesso un tono professionale e credibile, con oggetti che fanno riferimento a messaggi vocali o documentazione interna mancante.

In alcuni casi, gli allegati PDF contengono codici QR che rimandano a siti di phishing progettati per imitare l’interfaccia di Microsoft 365, rendendo ancora più difficile distinguere tra comunicazione autentica e una truffa.

Fonte: Varonis Threat Labs.

Phishing: un approccio insidioso

Questo approccio risulta insidioso perché sfrutta un ambiente percepito come sicuro. Gli utenti tendono a fidarsi delle comunicazioni interne, soprattutto quando queste sembrano provenire da colleghi.

Ed è così che il rischio si amplifica.

Non si tratta di e-mail spam generiche, ma di messaggi confezionati ad arte per sfruttare consuetudine e fiducia.

Per contrastare minacce simili, è fondamentale non solo rivedere le configurazioni di sicurezza, ma anche promuovere una cultura aziendale attenta e informata. La consapevolezza, insieme a controlli tecnici più rigidi, può fare davvero la differenza.

Per proteggersi dagli attacchi, Varonis raccomanda di attivare l’opzione “Reject Direct Send” in Exchange, adottare una politica DMARC rigorosa e formare gli utenti sui rischi del QR phishing.

Inoltre, consiglia di abilitare l’autenticazione a più fattori (MFA) e criteri di accesso condizionale per prevenire accessi non autorizzati anche in caso di furto delle credenziali.

La campagna sarebbe attiva da maggio 2025 coinvolgendo decine di organizzazioni.

Sebbene questi attacchi abbiano preso di mira principalmente organizzazioni con sede negli Stati Uniti, non si può escludere che possano a breve coinvolgere altre aziende a livello globale, compre le società italiane.