È stata descritta una nuova tecnica di compromissione degli account WhatsApp, denominata GhostPairing, che sfrutta esclusivamente funzionalità legittime della piattaforma.

L’attacco non si basa sul furto di password, sull’intercettazione di SMS o su vulnerabilità software, ma su un uso malevolo del meccanismo di collegamento dei dispositivi.

Questo approccio rende la minaccia particolarmente insidiosa perché si inserisce in flussi operativi che gli utenti percepiscono come normali e affidabili.

Indice degli argomenti

Come funziona l’attacco GhostPairing

Come noto, WhatsApp permette di associare più dispositivi a un singolo account per consentire l’uso dell’applicazione anche da browser o client desktop.

Il processo richiede un’azione di conferma da parte dell’utente ed è proprio questa funzione che rappresenta il fulcro dell’attacco GhostPairing e che viene abusata dagli attaccanti senza alterarne il comportamento tecnico, ma piuttosto manipolando il contesto decisionale dell’utente.

La fase di adescamento e l’abuso del pairing numerico

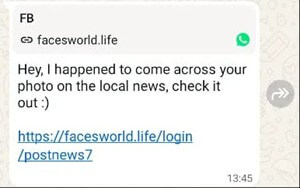

Secondo la descrizione dei ricercatori di Gen Digital, che hanno descritto il funzionamento di GhostPairing, l’attacco prenderebbe avvio con un messaggio WhatsApp che appare credibile e contestualizzato.

Il testo potrebbe fare riferimento a contenuti personali come foto o video e viene spesso inviato da contatti reali precedentemente compromessi.

Quest’ultimo elemento eliminerebbe gran parte delle barriere di diffidenza spingendo la vittima a interagire con il link incluso nel messaggio che rimanda a siti presidiati che imitano le interfacce di visualizzazione di contenuti multimediali.

Fonte: Gen Digital.

Queste pagine, allestite per apparire servizi noti, guiderebbero l’utente verso una presunta procedura di verifica necessaria per accedere al contenuto.

In realtà, le pagine non sarebbero altro che un ponte verso il flusso ufficiale di associazione dei dispositivi di WhatsApp.

“La pagina falsa incoraggia l’utente a inserire il proprio numero di telefono, fungendo poi da proxy per il vero endpoint di collegamento del dispositivo WhatsApp”, spiegano i ricercatori di Gen Digital Luis Corrons e Martin Chlumecký.

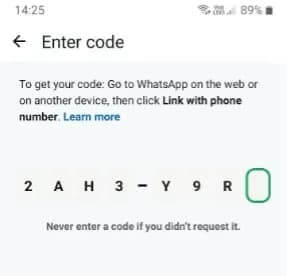

Fonte: Gen Digital.

Una volta che l’utente inserisce il proprio numero di telefono, la falsa pagina inoltra quel numero alla legittima funzione di WhatsApp per collegare un dispositivo tramite numero di telefono, riceve un codice generato dal vero servizio di accoppiamento e lo mostra alla vittima insieme a un testo che suggerisce di inserirlo sull’app WhatsApp del proprio dispositivo per confermare l’abbinamento.

Fonte: Gen Digital.

In tal modo la vittima convinta di completare una semplice verifica se inserisce il codice nell’app autorizza inconsapevolmente il collegamento di un dispositivo in realtà controllato dall’attaccante.

Fonte: Gen Digital.

“Dal punto di vista della vittima, questo sembra un normale processo di verifica. Ha già visto flussi simili in molti altri servizi. Dal punto di vista di WhatsApp, il proprietario dell’account ha appena approvato un nuovo dispositivo collegato utilizzando il codice corretto. Ancora una volta, il risultato finale è che il browser dell’aggressore diventa un dispositivo attendibile per quell’account.”, continuano a commentare Corrons e Chlumecký.

L’accesso persistente all’account

Una volta completata l’associazione, l’attaccante ottiene un accesso persistente alle comunicazioni della vittima. I messaggi futuri vengono ricevuti in tempo reale e i contenuti già sincronizzati risultano consultabili.

L’aspetto più critico è che l’account continua a funzionare normalmente sul dispositivo principale, senza generare segnali evidenti di compromissione.

Pertanto, la mancanza di allarmi immediati rende questo tipo di compromissione particolarmente pericolosa in contesti professionali, dove WhatsApp viene utilizzato anche per comunicazioni sensibili.

Questo modello consente inoltre una diffusione rapida e silenziosa della minaccia, riducendo la necessità di spam massivo o infrastrutture complesse.

Infatti, gli account compromessi possono essere utilizzati per propagare ulteriormente la campagna tramite messaggi fraudolenti inviati ai contatti della vittima sfruttando la fiducia preesistente.

Implicazioni di sicurezza

GhostPairing dimostra come funzionalità progettate per migliorare l’esperienza utente possano trasformarsi in vettori di attacco quando vengono combinate con tecniche di ingegneria sociale.

La mitigazione di GhostPairing richiede principalmente consapevolezza operativa. La condivisione di informazioni su questo schema di attacco può infatti contribuire a limitarne l’efficacia.

Si ricorda altresì che qualsiasi richiesta di inserimento di codici di associazione deve essere sempre valutata con cautela qualora non scaturita da una propria azione intenzionale e che è fondamentale controllare periodicamente l’elenco dei dispositivi collegati rimuovendo quelli non riconosciuti.