Il phishing continua a essere una delle tecniche più efficaci del cybercrime. La sua forza deriva dall’abilità di riprodurre comunicazioni legittime, ingannando anche gli utenti più attenti.

L’ultima campagna individuata dal CERT-AgID sfrutta questa logica in modo particolarmente sofisticato, abusando di un meccanismo di reindirizzamento di Google per veicolare un finto sito di PagoPA.

L’attacco dimostra come la fiducia negli strumenti più comuni del web possa essere trasformata in un inganno sia per gli utenti che per gli automatismi di sicurezza.

Indice degli argomenti

Phishing contro PagoPA: l’uso malevolo dell’open redirect

Il cuore tecnico della campagna è l’abuso di un open redirect, cioè una funzione che consente a un sito di reindirizzare automaticamente un utente verso un altro indirizzo.

Normalmente questa funzione è legittima ed usata per monitorare clic o semplificare passaggi tra servizi. Tuttavia, se non controllata, può essere manipolata per far credere a un utente di navigare in un dominio affidabile mentre viene condotto verso un sito malevolo.

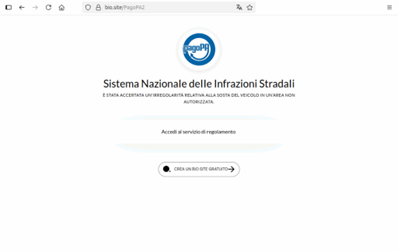

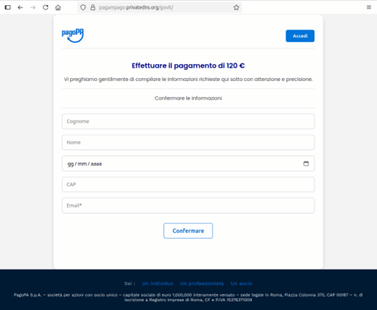

In questo caso, i criminali starebbero sfruttando il dominio “adservice.google.be”, appartenente a Google, per avviare la catena di reindirizzamenti. In pratica dopo il primo passaggio, l’utente viene trasferito su un dominio intermedio (“bio.site”) e infine su una pagina ospitata su “privatedns.org”, che simula il portale di PagoPA.

Fonte: CERT-AgID.

L’efficacia dell’attacco dipende dall’apparente legittimità del link iniziale. Molti utenti, vedendo un indirizzo che inizia con un dominio di Google, non sospettano nulla di male ma anche i filtri automatici di sicurezza tendono a fidarsi dei domini di grandi provider, permettendo così il superamento dei controlli che fermerebbero URL sconosciuti.

L’abuso di un’infrastruttura legittima diventa quindi un modo per aggirare la reputazione negativa tipica dei siti di phishing.

Un’operazione su larga scala

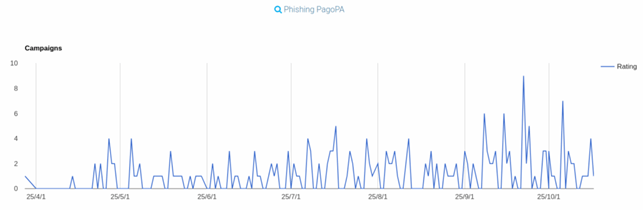

Il CERT-AgID ha rilevato che le campagne a tema PagoPA sono attive almeno da marzo 2025 e che il loro impatto è già rilevante.

Fonte: CERT-AgID.

Secondo l’analisi sarebbero state documentate 220 campagne di phishing e generati 2.574 indicatori di compromissione (IoC), condivisi con gli operatori di sicurezza per mitigare la minaccia.

L’obiettivo degli attaccanti è come al solito quello di sottrarre credenziali e dati di pagamento, sfruttando il brand PagoPA.

Sebbene fenomeni simili fossero stati osservati anche in passato, questa campagna si distingue per l’uso combinato di più livelli di reindirizzamento. Tale approccio renderebbe l’attacco resiliente e difficile da neutralizzare rapidamente.

Prevenzione e contromisure

Per difendersi dagli attacchi basati su “open redirect” è fondamentale prestare attenzione ai link prima di aprirli.

Anche se un dominio sembra affidabile, la presenza di parametri o indirizzi sospetti può indicare un reindirizzamento malevolo.

È più sicuro digitare manualmente l’indirizzo del servizio o accedervi tramite i canali ufficiali.

In caso si sospetti di aver inserito i propri dati su un sito fraudolento è importante agire con la massima tempestività.

Occorre bloccare subito la carta di credito contattando la propria banca, modificare le password degli account potenzialmente compromessi e segnalare l’accaduto alla Polizia Postale tramite il sito ufficiale o di persona presso l’ufficio di competenza locale.