L’atmosfera nella sala del Consiglio di Amministrazione di quello che l’Agenzia per la Cybersicurezza Nazionale (ACN) ha classificato come soggetto essenziale è densa di una nuova consapevolezza.

Non è più il tempo dei tecnicismi delegati ai soli dipartimenti IT.

Ecco perché il fattore umano è un nuovo protagonista nella roadmap NIS2.

Indice degli argomenti

Il Consiglio di amministrazione e la nuova responsabilità

Attorno al tavolo, i membri dell’Organo di Gestione osservano i documenti che delineano non solo il perimetro tecnologico, ma quello legale e umano della propria organizzazione.

L’esperto NIS2, con il rigore analitico del Lead Implementer, rompe il silenzio: “Signori, con l’entrata in vigore del D.lgs. 138/2024, il paradigma della cyber security in Italia ha subito una mutazione genetica. Non siamo più chiamati a gestire una voce di costo tecnologica, ma a governare un rischio di business sistemico.

L’Articolo 23 del decreto non ammette più deleghe in bianco: la responsabilità dell’approvazione e della supervisione delle misure di sicurezza informatica ricade direttamente su di voi. In caso di sanzioni o rilievi per omessa vigilanza, l’autorità non interrogherà solo i server, ma chiederà conto delle vostre delibere”.

Il CISO interviene, proiettando una slide che mette a confronto “Cyber Posture” con quella che Nicola Liberati ha definito “Cyber Human Posture”. “C’è una distinzione filosofica e operativa che dobbiamo interiorizzare oggi”, esordisce: “Se la Cyber Posture protegge i sistemi attraverso firewall e crittografia, la Cyber Human Posture governa il modo in cui le persone decidono quando i sistemi funzionano, ma il contesto cambia. Come sottolinea la ricerca più avanzata, la tecnologia protegge, ma le persone, intese come quegli ‘asset fra la sedia e il tavolo’, decidono. Sempre. Anche quando decide un algoritmo, c’è un umano che ha validato quella logica. Oggi presentiamo un piano triennale di Human Risk Management che trasforma la formazione da un adempimento burocratico a un asset di resilienza auditabile per l’ACN”.

Strategic Note per il CdA

L’impatto dell’Art. 23 trasforma la cyber awareness in una questione di governance. La mancanza di un piano formativo documentato ed efficace non è più una carenza operativa, ma una violazione normativa che espone l’organo amministrativo a responsabilità legali e patrimoniali dirette.

La resilienza non si compra, si coltiva attraverso la cultura.

La diagnosi: oltre il mito dell’errore umano

“Dobbiamo superare la narrazione dell’utente come anello debole, afferma il CISO, rivolgendosi ai consiglieri con tono fermo. “I dati del Verizon DBIR 2025 e dell’ENISA sono brutali: l’elemento umano è coinvolto in più del 60% delle violazioni. Tuttavia, non è un problema di ignoranza, ma di evoluzione delle minacce. Oggi i nostri utenti affrontano simulazioni di MFA bypass che registrano tassi di successo del 30%, attacchi di quishing (QR code phishing) e deepfake audio-video potenziati dall’intelligenza artificiale che sfruttano trigger emotivi come l’urgenza e l’autorità”.

L’esperto NIS2 aggiunge: “La scienza conferma che i programmi SAT (Security Awareness Training) tradizionali hanno fallito. Lo studio longitudinale condotto presso l’UC San Diego Health su oltre 19.500 dipendenti ha dimostrato che la formazione “una tantum” non produce variazioni statisticamente significative nei tassi di click o di reporting. Al contrario, moduli di formazione lunghi e generici generano quella che chiamiamo Training Fatigue, portando a un rifiuto psicologico del contenuto”.

Perché i programmi tradizionali falliscono più di frequente

I programmi tradizionali falliscono più di frequente per i seguentimotivi:

- Compliance-driven Paradox: L’obiettivo diventa il “100% di completamento” nei report HR, ignorando se quel completamento abbia effettivamente ridotto il rischio. Un corso completato non è una competenza acquisita.

- Paradox of Competence: Gli utenti sanno cos’è il phishing in teoria, ma falliscono nel riconoscerlo sotto stress. Il disallineamento tra conoscenza teorica e reazione sotto pressione è dove gli attaccanti prosperano.

- Frequenza Episodica: La curva dell’oblio di Ebbinghaus ci insegna che senza rinforzo continuo, la memoria decade in pochi giorni. La formazione annuale è, per definizione, inutile per 364 giorni all’anno.

Strategic Note per il CdA

Investire in formazione obsoleta è un doppio costo: finanziario e di rischio residuo.

La Cyber Human Posture è l’unico indicatore reale della capacità decisionale dell’azienda sotto attacco. Senza un cambio di metodo, la sicurezza dichiarata rimane una “sicurezza di carta”.

Il mandato NIS2 e ACN: L’obbligo della formazione auditabile

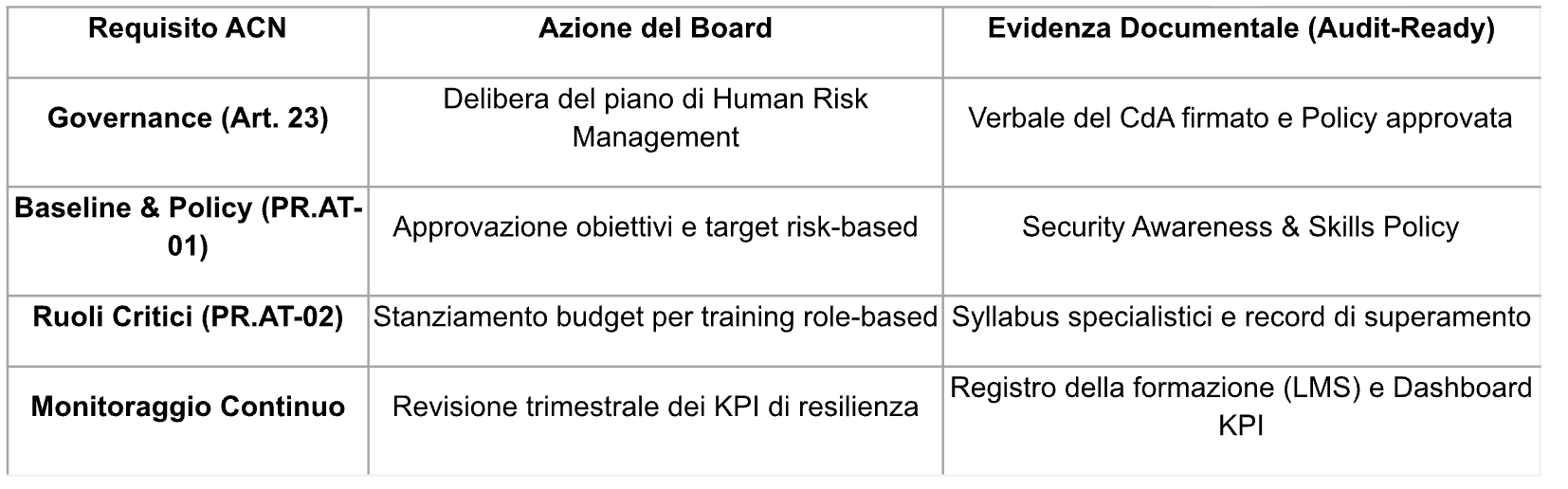

“Non stiamo parlando di suggerimenti, ma di precetti,” sottolinea l’Esperto NIS2. “La Determinazione ACN 379907/2025 e il suo Allegato 2 rendono il training un requisito esplicitamente auditabile. ACN non chiederà se abbiamo fatto consapevolezza, ma pretenderà l’Evidence Pack”.

Il piano operativo per i soggetti essenziali deve rispondere a requisiti stringenti:

- PR.AT-01 (Training and Awareness): Istituzione di un piano formativo periodico, documentato e — questo è il punto cruciale — approvato formalmente dagli organi amministrativi.

- PR.AT-02 (Specialized Training): Formazione dedicata e specifica per ruoli ad alto rischio e privilegiati, come amministratori di sistema, personale Finance e HR.

- Accountability: Mantenimento di un registro aggiornato dei dipendenti formati, dei contenuti erogati e degli esiti delle verifiche di apprendimento.

“Questo Evidence Pack”, prosegue l’esperto, “è la vostra principale linea di difesa legale in caso di ispezione. È ciò che dimostra che non c’è stata culpa in vigilando e che l’Organo di Gestione ha trattato la cyber awareness come una priorità strategica”.

Human Risk Management: la scienza del cambiamento comportamentale

“Per proteggere il valore dell’azienda,” spiega il CISO, “dobbiamo passare dal SAT tradizionale allo Human Risk Management (HRM). La chiave è il Point-of-Error Training (POET). Una meta-analisi dei più recenti studi scientifici pubblicati conferma che il momento di massima plasticità cognitiva è nei secondi immediatamente successivi a un errore. Quando un nostro utente aziendale cade in una nostra simulazione, riceve un feedback istantaneo e contestualizzato. Questo approccio riduce la suscettibilità futura del 40%”.

Il programma proposto si fonda su tre pilastri scientifici:

- Adaptive & Role-based Learning – Non siamo tutti bersagli uguali. Il personale Finance riceverà simulazioni su BEC (Business Email Compromise) e frodi IBAN; gli sviluppatori sulla sicurezza del codice. L’adattività massimizza il ROI formativo.

- Nudging e Micro-learning – Pillole di 3-5 minuti integrate nel flusso di lavoro. I dati mostrano che il micro-learning vede tassi di completamento superiori all’83%, contro il 20% dei corsi lunghi.

- Just Culture vs. Blame Culture – La ricerca USENIX 2024 evidenzia che le simulazioni percepite come punitive generano stress e riducono l’autoefficacia. Dobbiamo premiare la segnalazione. Trasformare il dipendente da “vittima” a “sensore” del SOC è un cambiamento culturale che richiede tempo: il report SANS 2025 stima 5-10 anni per incidere profondamente sulla cultura, con un impegno di circa 3.9 FTE dedicati per le grandi organizzazioni.

Note strategiche per il CdA

La cultura della sicurezza non è un progetto IT, è un’iniziativa di gestione del capitale umano.

Passare alla “Just Culture” riduce la latenza tra l’attacco e la segnalazione, riducendo i costi di Incident Response.

La dashboard per il CdA: metriche di resilienza, non solo di “click”

“D’ora in avanti”, afferma il CISO, “la dashboard che vi presenterò non riporterà solo tassi di completamento sterili. Useremo la NIST Phish Scale per normalizzare i nostri dati. Se il 7% clicca su un’esca “facile”, siamo in pericolo; se il 15% clicca su un attacco mirato di spear-phishing ultrasofisticato, la nostra postura è resiliente. Dobbiamo governare la difficoltà”.

Executive Dashboard Template (per misurare e monitorare la Human

Resilience)

- Reporting Rate: % di dipendenti che utilizzano il tasto di segnalazione. Obiettivo: >60%. È il sensore del nostro SOC distribuito.

- Time-to-Report (TTR): il tempo tra l’arrivo della mail e la segnalazione. Ridurre il TTR significa chiudere la finestra di esposizione dell’azienda.

- Inoculation Ratio (Report-before-Click): la metrica della vittoria. Quante segnalazioni arrivano al SOC prima che il primo utente faccia click? Questo indica una protezione a livello organizzativo, non solo individuale.

- Risk-Adjusted Click Rate: tasso di click pesato sulla difficoltà dell’esca (NIST Scale). Permette di confrontare campagne diverse in modo onesto.

“Queste metriche,” conclude il CISO, “si traducono direttamente in Loss Avoidance. Ogni segnalazione tempestiva di un attacco BEC o di un tentativo di phishing QR è una perdita economica evitata che possiamo quantificare per il Board”.

La roadmap NIS2 2026: tappe forzate per la conformità

L’esperto NIS2 delinea il percorso critico, ricordando che la finestra di registrazione formale sul Portale ACN è imminente:

- H1 2026: Baseline & Governance – Entro il 28 febbraio 2026, dichiarazione formale di conformità (resa ai sensi del D.P.R. 445/2000). Approvazione della Security Awareness Policy e del Piano PR.AT. Implementazione del Reporting Button.

- H2 2026: Operational Resilience – Piena operatività delle misure (entro ottobre 2026). Avvio delle simulazioni calibrate e del micro-learning continuo. Primo report trimestrale di conformità per ACN.

- 2027+: Maturità – Transizione verso l’Adaptive Learning specialistico (PR.AT-02). Integrazione delle lessons learned dagli incidenti reali nei programmi formativi. Audit esterni di maturità culturale e resilienza.

“Non c’è tempo per l’improvvisazione. La veridicità delle dichiarazioni rese sul portale ACN è una responsabilità legale che questo Consiglio si assume formalmente”.

L’essere umano come Primo Sensore della difesa aziendale (e nazionale)

La sessione volge al termine. Il messaggio finale è limpido: la cyber security non è più un problema tecnologico, ma una sfida di psicologia organizzativa e governance rigorosa.

“Signori”, conclude l’esperto NIS2, “trasformare i nostri utenti in uno Human Firewall Dinamico non è un esercizio di conformità per compiacere i regolatori. È una necessità vitale per mitigare il rischio a proteggere il valore intrinseco della nostra azienda e, di riflesso, la resilienza del sistema Paese. In un mondo interconnesso, la nostra capacità di decidere correttamente sotto pressione è il nostro vantaggio competitivo più sostenibile”.

Il piano triennale di Human Risk Management si baserà pertanto su quattro capisaldi.

- Continuità: superare l’approccio episodico per un flusso costante di micro- apprendimento.

- Pertinenza: formare le persone sulle minacce reali dei loro ruoli (MFA bypass, quishing, deep-fakes).

- Psicologia: sfruttare le scienze comportamentali per motivare, premiando la segnalazione e riducendo lo stress.

- Trasparenza: fornire al Board dati onesti e misurabili attraverso la NIST Phish Scale.

Messaggio finale al Board

Vi chiediamo oggi l’approvazione formale del Piano Triennale di Human Risk Management e lo stanziamento delle risorse per le figure dedicate.

Nel 2026, l’antivirus più potente di cui disponiamo non sarà un software, ma la consapevolezza e la velocità di reazione di chi siede davanti a ogni singola tastiera della nostra organizzazione.

“Il piano è pronto: la responsabilità di approvarlo e supervisionarlo è ora nelle vostre mani”.