Attacchi hacker e Malware: le ultime news in tempo reale e gli approfondimenti

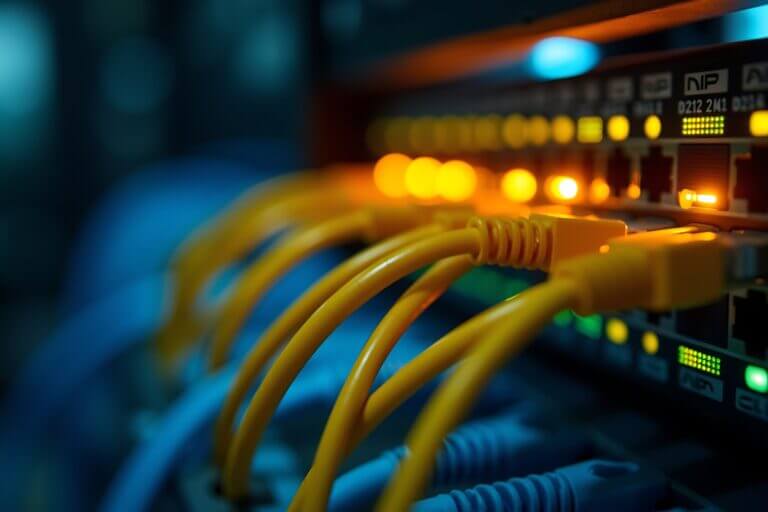

Le nuove minacce informatiche possono mettere a repentaglio la sicurezza di governi, industria, aziende e dunque anche di privati e cittadini. Leggi le notizie in tempo reale sulle nuove minacce rappresentate dagli ultimi attacchi hacker portati a termine con l’uso di malware, ossia software malevoli introdotti illecitamente nei sistemi target. Questo genere di attacchi ha come obiettivo il controllo di intere reti aziendali e governative per fini illeciti, come l’estorsione o il sabotaggio.

Con o Senza – Galaxy AI per il business