Dopo aver raccontato perché il FNCDP 2.1, per quanto autorevole e strutturato, non possa essere semplicemente applicato come un elenco di controlli, ma debba, invece, essere contestualizzato cioè calato nella realtà specifica di ogni organizzazione e quindi tradotto in azione e integrato nei processi, ora si entra nel vivo del metodo della proposta di contestualizzazione, analizzando i tre pilastri fondamentali che ne costituiscono l’ossatura del NIST CSF 2.0: il Core, i profili e i livelli di implementazione.

Un metodo efficace parte da questi strumenti che permettono di trasformare il FNCDP 2.1 da documento tecnico a leva concreta di governo e responsabilità.

Indice degli argomenti

I tre pilastri del NIST CSF 2.0

I tre pilastri che rappresentano l’ossatura del NIST CSF 2.0 sono i seguenti:

- il Core che descrive i risultati attesi della sicurezza;

- i profili, che fotografano dove siamo e dove vogliamo arrivare;

- e i livelli di implementazione che misurano la maturità del nostro approccio.

Partire dal NIST CSF 2.0 per contestualizzare il FNCDP 2.1 nei soggetti essenziali e importanti

Il FNCDP 2.1, pubblicato dall’ACN nell’aprile 2025, è oggi il quadro nazionale di riferimento per la cyber security.

La sua autorevolezza è indiscussa e la sua diffusione rappresenta un passo decisivo verso un linguaggio condiviso a livello istituzionale.

Come ho evidenziato nel primo contributo di questa trilogia, al momento è disponibile esclusivamente il Framework Core del FNCDP 2.1, senza che sia stata ancora rilasciata una metodologia ufficiale di assessment o, quantomeno, un aggiornamento della versione del 2021.

In tale contesto, è davvero molto utile – e anzi direi: necessario – che organizzazioni pubbliche e private comincino a dotarsi di un approccio metodologico coerente, senza attendere passivamente istruzioni formali.

Come già detto nel primo articolo, la soluzione più sensata appare quella di mutuare il metodo del NIST CSF 2.0, da cui il FNCDP 2.1 trae origine.

Ciò consente di lavorare con una struttura compatibile al FNCDP 2.1 e facilmente riallineabile alle eventuali future indicazioni dell’ACN.

A partire da questa impostazione, possiamo ora analizzare nel dettaglio i tre elementi fondamentali su cui si articola il framework: Core, Profili e Livelli di implementazione.

Il Core: la mappa dei risultati attesi

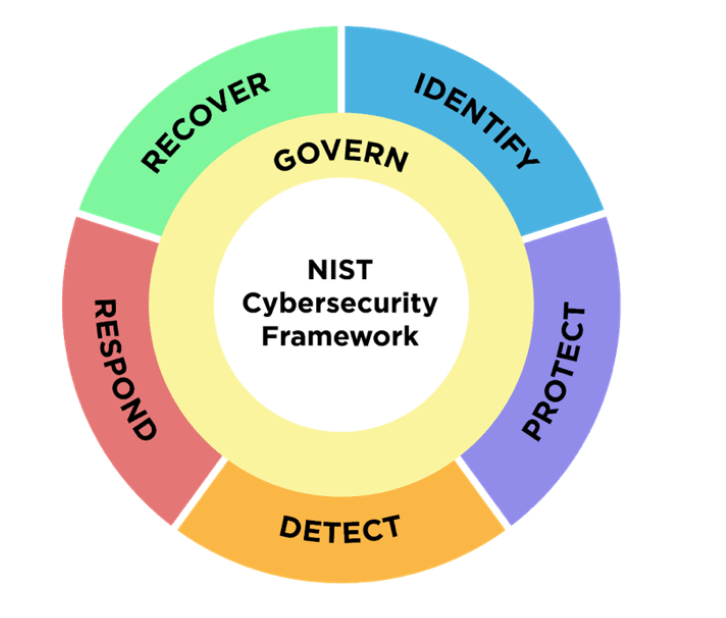

Il Core rappresenta la spina dorsale del FNCDP 2.1 e del NIST CSF 2.0.

È un catalogo di risultati attesi (outcomes) non di misure prescrittive, ed è articolato su tre livelli:

- funzioni: sei verbi d’azione che scandiscono il ciclo della cybersecurity (governare, identificare, proteggere, rilevare, rispondere, ripristinare);

- categorie: aree operative che raccolgono insiemi di risultati correlati (per esempio, gestione asset, formazione, sicurezza dei dati);

- sottocategorie: obiettivi più specifici, concreti, osservabili.

Ogni funzione non opera isolatamente, ma in sinergia con le altre. Il modello circolare del NIST – e dunque del FNCDP 2.1 – rende chiaro che si tratta di un sistema continuo, interconnesso e vivo.

Questo risulta evidente nell’altra successiva figura, anch’essa estratta dal NIST CSF 2.0.

I profili: dove siamo e dove vogliamo arrivare

I profili sono lo strumento operativo per tradurre il Core nella realtà.

Servono a fotografare:

- profilo attuale (current profile): ciò che l’organizzazione sta facendo oggi, in termini di risultati realmente raggiunti;

- profilo obiettivo (target profile): lo stato desiderato, in coerenza con il livello di rischio accettabile, i vincoli normativi e la missione aziendale.

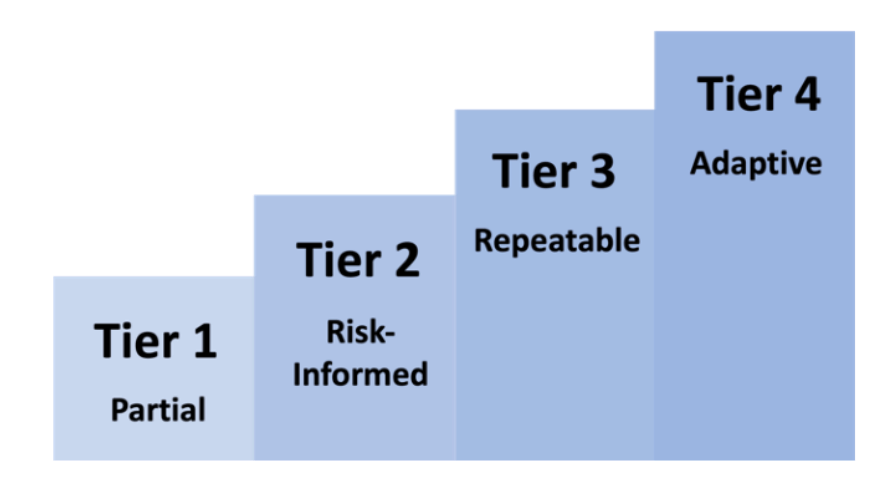

I livelli di implementazione: quanto è matura la nostra sicurezza

I livelli di implementazione (implementation tiers) non misurano solo se un’organizzazione ha adottato o meno una pratica ma quanto la sicurezza è integrata nella governance e nei processi decisionali.

Il NIST CSF 2.0 distingue quattro livelli:

- parziale (Partial): approccio reattivo, ad hoc.

- basato sul rischio (risk-informed): esiste consapevolezza ma senza piena sistematicità.

- ripetibile (Repeatable): processi formalizzati e replicabili, monitorati con coerenza.

- adattivo (Adeptive): integrazione nel governo d’impresa, miglioramento continuo.

Tali livelli sono raffigurati nella seguente figura estratta dal NIST CSF 2.0.

L’uso degli Implementation Tiers permette di qualificare meglio i profili attuale e obiettivo, aggiungendo una dimensione di maturità organizzativa.

Non si tratta solo di coprire controlli ma di capire quanto la sicurezza sia realmente parte della cultura aziendale.

I tre pilastri insieme: un esempio operativo

Ecco un esempio pratico di applicazione del metodo descritto. Immaginiamo un ente di trasporto urbano:

- Dal Core, emerge che deve garantire il monitoraggio delle reti per rilevare anomalie (Funzione: rilevare, Categoria: monitoraggio continuo, Sottocategoria: DE.CM-01).

- Nel profilo attuale, si registra che i log sono raccolti solo parzialmente, senza centralizzazione.

- Nel profilo obiettivo, si stabilisce l’adozione di un sistema SIEM con alert automatici.

- Il Tier attuale è 1 (approccio parziale), quello desiderato è 3 (ripetibile).

Questa analisi permette di documentare in modo chiaro dove intervenire, con quali priorità e verso quale obiettivo.

Mutuare il metodo dal NIST CSF 2.0

Il FNCDP 2.1 mette a disposizione delle organizzazioni una struttura solida e riconosciuta ma per renderla viva serve un metodo.

In questo articolo abbiamo esaminato Core, Profili e Implementation Tiers, gli strumenti con cui costruire una cyber security documentata, proporzionata e difendibile e che confermano come – in attesa che l’ACN renda note le proprie linee guida di assessment – mutuare il metodo dal NIST CSF 2.0 sia la scelta più naturale per muoversi in coerenza con il quadro istituzionale.

Nel terzo e ultimo contributo della trilogia, vedremo come è possibile passare dal confronto tra Profilo attuale e Profilo obiettivo alla costruzione di un Piano d’azione concreto e tracciabile (POA&M), cuore della trasformazione organizzativa.