Dalle sette di questa mattina la “to-do list” della botnet DDosia si è svegliata in perfetto orario olimpico, riallineando il mirino su tutto ciò che gravita attorno a Milano-Cortina 2026: enti locali, siti istituzionali, strutture ricettive, hotel e pezzi di indotto digitale delle città italiane coinvolte.

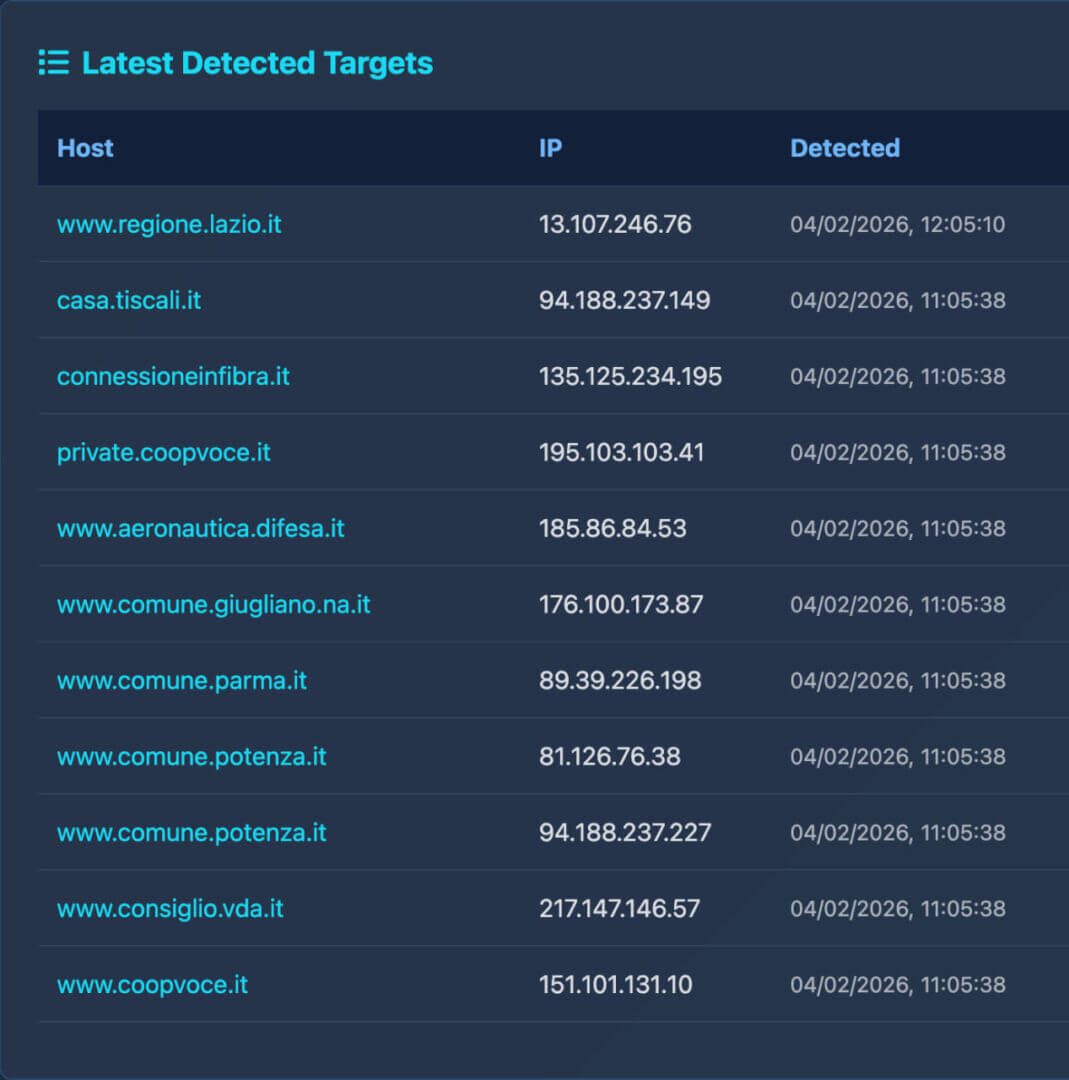

Nel giro di poche ore i target censiti sono saliti ad almeno 52, con 711 richieste distinte all’interno della campaign list, un volume sufficiente a fotografare l’evoluzione di una fase preparatoria che assomiglia sempre meno a un’esercitazione e sempre più a un preludio di attacchi DDoS reali nelle prossime ore.

Con il progetto ddosia.rfeed.it questa traiettoria è visibile quasi in tempo reale, in forma di feed strutturato che rende trasparente quella che, dal punto di vista operativo, è una kill chain di saturazione a bassa complessità ma ad alta ripetibilità.

Il ministro degli Esteri Antonio Tajani: “«”Abbiamo sventato una serie di cyberattacchi a sedi del ministero degli Esteri, di matrice russa, a cominciare da Washington e anche alcuni siti delle olimpiadi invernali, con gli alberghi di Cortina”.

Si riferisce ai target ddos che sono stati impostati nella giornata di oggi verso le strutture italiane. Prima di dire sventati aspetterei qualche ora: i target sono stati impostati ma gli attacchi arrivano dopo queste impostazioni solitamente.

Vediamo come stanno le cose.

Indice degli argomenti

Ddos: il rischio per le manifestazioni olimpiche e le strutture collaterali

L’aggiornamento dei target verso Milano-Cortina intercetta perfettamente la traiettoria prevista dagli analisti: il report “Cyber Threats to Milan-Cortina 2026” di Unit 42 evidenzia da settimane che i Giochi invernali offriranno una superficie di attacco attraente tanto per gruppi criminali quanto per attori politicamente motivati, con phishing e social engineering come vettori di ingresso preferenziali e DDoS come strumento di disturbo immediato contro infrastrutture critiche, sistemi di trasporto, piattaforme di biglietteria e terminali di pagamento elettronico.

L’attuale lista di 52 obiettivi riconducibili agli ecosistemi locali di Milano, Cortina e delle altre sedi olimpiche, con un mix di siti di enti locali, organismi governativi e strutture ricettive private, anticipa proprio quel tipo di pressione randomizzata: saturare il livello “soft” dell’evento – portali turistici, hotel, servizi online di informazione e booking – per creare rumore, percezione di caos e spingere i SOC a disperdere le risorse di difesa fra decine di fronti diversi.

Il gruppo NoName057 ormai noto, attacca le Olimpiadi invernali

Il contesto in cui si muove NoName057(16) è ormai quello di una campagna di “cyber-conflittualità a bassa intensità” che ha preso di mira l’Italia con una tenacia quasi industriale: il collettivo filorusso rivendica 487 attacchi DDoS contro il nostro Paese tra ottobre 2024 e gennaio 2026, all’interno di oltre 5.500 offensive confermate in poco più di un anno, con circa 894 attacchi concentrati negli ultimi 90 giorni.

L’Italia, terzo Paese più colpito dopo Germania e Francia, è presentata nel canale Telegram del gruppo come una delle “principali vittime” in una narrativa propagandistica in cui numeri, bandiere e slogan servono a costruire l’immagine del “re del terrore DDoS quotidiano” e del “nuovo standard dell’hacktivismo resiliente”, più che a raccontare un’operazione tecnicamente sofisticata. Se si incastrano questi numeri con il brusco aggiornamento dei target di questa mattina, il quadro è quello di un salto di fase: dalla logica delle campagne generaliste anti-NATO si passa a una focalizzazione sul mega-evento che, tra meno di un anno, centralizzerà infrastrutture critiche, flussi media globali e stack digitali distribuiti tra valli alpine e dorsali 5G.

DDosia, tecnicamente, rimane un modello di “DDoS-as-a-mob” piuttosto che di “DDoS-as-a-service” classico: una piattaforma messa in piedi da NoName057(16) che permette a simpatizzanti e volontari di scaricare un client, unirsi alla botnet e contribuire agli attacchi contro una lista di obiettivi curata dai maintainer del collettivo, ricevendo in cambio ricompense in criptovalute correlate all’efficacia della propria partecipazione.

La superficie tecnica non è particolarmente innovativa: l’idea è orchestrare, via canali Telegram, un insieme eterogeneo di host compromessi o “volontari” in grado di generare volumi consistenti di traffico artificiale verso endpoint HTTP/HTTPS, API e servizi di front-end, sfruttando spesso semplici richieste GET e POST ripetute, ma anche flussi più strutturati verso form di login o di ricerca. È la componente sociale – gamification, leaderboard implicite, reward in crypto – a trasformare quello che sarebbe un toolkit DDoS amatoriale in un’infrastruttura di saturazione persistente, con una coda lunga di nodi difficili da disinnescare definitivamente anche dopo operazioni di law enforcement come l’operazione Eastwood di Europol, da loro liquidata pubblicamente come un “fallimento” senza impatto reale sulla capacità operativa.

Il punto di vista tecnico nel Ddos alle Olimpiadi

Da un punto di vista di tradecraft, DDosia opera come un motore di tasking continuo: ogni “job” definisce un target, una combinazione di URL e parametri e una durata, che i nodi della botnet eseguono senza una logica di attacco multi-vettore complessa, ma con la forza dei numeri e della persistenza. Per i difensori, la criticità non è tanto il picco singolo – spesso gestibile con scrubbing, CDN, rate limiting e offload su infrastrutture anti-DDoS – quanto l’onda lunga: un flusso di traffico malevolo che si ripresenta a cadenza quasi quotidiana, costringendo a modulare continuamente filtri, regole WAF, soglie di throttling e politiche di failover, con l’effetto collaterale di aumentare il rischio di falsi positivi e di degradare l’esperienza utente legittima.

Nel momento in cui la lista di target si polarizza su un evento come Milano-Cortina, questo gioco di logoramento rischia di coincidere con finestre operative ad altissima sensibilità, come i periodi di vendita intensiva dei biglietti, l’apertura delle piattaforme per accrediti stampa o le giornate con maggior traffico streaming.

Le offensive politiche contro Milano-Cortina

L’altro livello, interamente politico, è la narrazione che NoName057(16) costruisce attorno ai numeri: i 487 attacchi contro l’Italia in tre mesi non sono solo un dato tecnico, ma un simbolo usato per comunicare costanza, resilienza e capacità di sfidare direttamente sia i governi sia le agenzie europee di contrasto, in una guerra di attrito che vive tanto sui grafici dei SOC quanto sulle metriche di engagement di Telegram. È questo frame che rende particolarmente interessante l’arrivo di Milano-Cortina nel loro radar: un’occasione per amplificare la visibilità, utilizzare il brand olimpico come moltiplicatore mediatico e mettere pressione su un Paese già posizionato stabilmente nel loro “most wanted” di target occidentali.

Se alle ultime edizioni olimpiche la storia cyber è stata dominata da operazioni di sabotaggio più sofisticate – dal malware Olympic Destroyer a campagne di phishing mirato contro comitati organizzatori e broadcaster – Milano-Cortina potrebbe diventare il caso di studio di una diversa forma di disturbo: meno “surgical strike” e più “denial di massa” orchestrata con strumenti relativamente semplici, ma sostenuti da una base di volontari e simpatizzanti distribuiti.

Per chi si occupa di sicurezza in chiave difensiva, l’aspetto più critico delle ultime ore non è solo il numero dei target inseriti nella lista di DDosia, quanto il timing rispetto alla curva di maturazione dei sistemi olimpici: molte delle piattaforme che saranno in produzione durante i Giochi sono oggi in fase di sviluppo, test o early deployment e potrebbero non avere ancora curve di traffico “normale” sufficientemente consolidate per alimentare sistemi di anomaly detection affidabili.

A questo si aggiunge la tipica complessità degli ecosistemi olimpici: stack applicativi ereditati da fornitori diversi, integrazioni last minute, componenti legacy che convivono con microservizi containerizzati e workload in cloud pubblico distribuiti tra più regioni, tutti potenziali punti di attrito quando un volumetric flood DDoS costringe a deviare il traffico o a innalzare barriere improvvisate.