È stata identificata una pericolosa vulnerabilità critica in Notepad++, il popolare editor di testo gratuito e open source che consente di scrivere agevolmente anche codice sorgente grazie a funzionalità avanzate utili a sviluppatori e programmatori.

Tracciata come CVE-2025-49144, la vulnerabilità riguarda la versione 8.8.1 di Notepad++ e consente agli aggressori una escalation dei privilegi mirata a ottenere il pieno controllo del sistema attraverso un attacco alla catena di fornitura software.

In particolare, la falla sfrutta il comportamento insicuro del percorso di ricerca dell’installer, consentendo a utenti non privilegiati di elevare i propri privilegi fino al livello NT AUTHORITY\SYSTEM con un’interazione utente minima.

Inoltre, in rete risulta essere già disponibile un exploit con tanto di Proof of Concept su come sfruttarlo. Un dettaglio, questo, che eleva ancor di più il livello di gravità della falla di sicurezza in Notepad++.

Indice degli argomenti

Analisi della vulnerabilità critica in Notepad++

La vulnerabilità ha origine dai percorsi di ricerca non controllati per file EXE e DLL nell’installer di Notepad++.

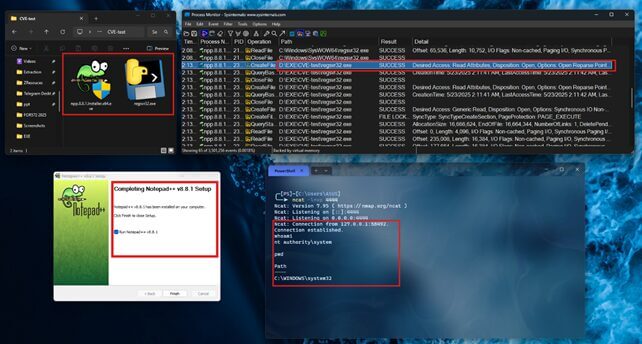

Durante il processo di installazione, il software effettua ricerche insicure per le dipendenze eseguibili (come regsvr32.exe) nella directory di lavoro corrente senza implementare alcuna verifica di integrità.

Gli aggressori possono posizionare file eseguibili dannosi in directory dove gli utenti solitamente scaricano file (ad esempio, la cartella Download), causando l’esecuzione di tali file da parte dell’installer con privilegi a livello System.

Come viene sfruttata la vulnerabilità in Notepad++

Dall’analisi del Proof of Concept della vulnerabilità in Notepad++ si evince che il suo sfruttamento segue un processo articolato in tre fasi:

- La fase di preparazione vede l’aggressore posizionare un eseguibile malevolo (per esempio, mascherato come regsvr32.exe) in una directory accessibile alla vittima designata.

- Nella fase di esecuzione, la vittima scarica ed esegue l’installer di Notepad++ versione 8.8.1 dalla medesima directory contenente il file dannoso.

- La fase di escalation dei privilegi si concretizza quando l’installer carica automaticamente ed esegue il file malevolo con privilegi di SYSTEM, garantendo agli aggressori il controllo totale del sistema compromesso.

Terminata la fase di compromissione su cui è installata la versione vulnerabile di Notepad++, gli aggressori riescono quindi a rubare dati sensibili alla vittima, installare malware persistente e utilizzare il sistema compromesso come punto di partenza per attacchi laterali verso altri sistemi della rete aziendale.

Consigli per mitigare il rischio

Il team di sviluppo di Notepad++ ha rilasciato la versione 8.8.2 per correggere la vulnerabilità implementando diverse contromisure tecniche.

L’aggiornamento utilizza percorsi assoluti per le dipendenze (ad esempio, $SYSDIR\regsvr32.exe), implementa directory temporanee sicure e aderisce alle linee guida Microsoft per il caricamento sicuro delle librerie.

Gli utenti devono aggiornare immediatamente alla versione 8.8.2 ed evitare di eseguire installer da directory non attendibili. Le organizzazioni aziendali dovrebbero verificare l’integrità dell’installer tramite checksum SHA-256 utilizzando il comando:

certutil -hashfile npp.8.8.2.Installer.x64.exe SHA256.

Considerazioni conclusive

La nuova vulnerabilità critica in Notepad++ esemplifica come apparenti sviste minori negli installer possano abilitare escalation di privilegi devastanti.

Con gli exploit Proof of Concept in circolazione, organizzazioni e utenti individuali devono prioritizzare l’applicazione delle patch per prevenire compromissioni sistemiche.

La tempestiva correzione da parte di Notepad++ sottolinea l’importanza della divulgazione coordinata delle vulnerabilità, sebbene gli utenti debbano rimanere vigili contro minacce simili alla catena di fornitura software.