La recente indagine pubblicata da ReversingLabs documenta una campagna mirata contro sviluppatori software attivi nell’ecosistema crypto e blockchain, basata su un sofisticato schema di falso reclutamento.

L’operazione, denominata Graphalgo dai ricercatori, combinerebbe tecniche di social engineering con una compromissione della supply chain open source.

L’obiettivo non sarebbe semplicemente sottrarre credenziali ma ottenere accesso persistente alle workstation di sviluppo, trasformando i dispositivi dei programmatori in punti di ingresso privilegiati verso progetti e asset digitali di alto valore.

Indice degli argomenti

La truffa del finto recruiting: gli stadi dell’attacco

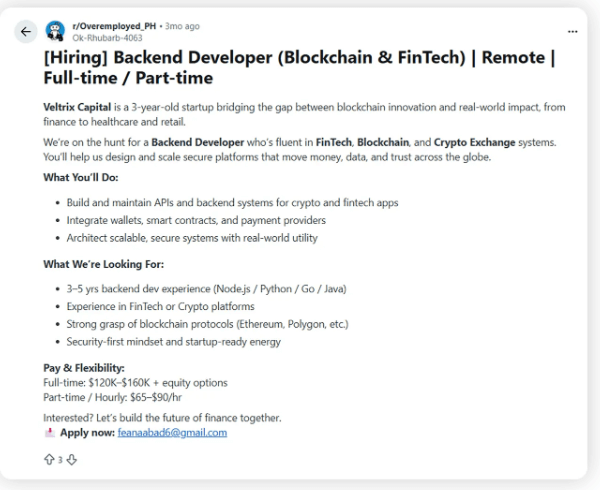

Gli attaccanti si presenterebbero come reclutatori di società apparentemente attive nel settore fintech o nel trading di asset digitali con profili social e domini web credibili tramite false offerte di lavoro sulle piattaforme Reddit, Facebook e LinkedIn.

Fonte: ReversingLabs.

Gli sviluppatori interessati agli annunci verrebbero invitati successivamente a partecipare a una selezione tecnica attraverso lo svolgimento di un task su repository pubblici secondo un meccanismo che sfrutta una dinamica ben nota nel settore IT, dove le prove pratiche (coding challenge) sono prassi oramai consolidate.

In questo contesto l’esecuzione di codice esterno diventerebbe parte di un normale flusso professionale riducendo la soglia di sospetto da parte degli esaminandi.

Fonte: ReversingLabs.

Il cuore dell’operazione risiederebbe quindi nei repository associati alle false aziende, il cui elemento critico sarebbe rappresentato dalle dipendenze dichiarate nei file di configurazione, che punterebbero a pacchetti npm e PyPI controllati dagli attaccanti.

ReversingLabs avrebbe identificato centinaia di pacchetti riconducibili alla campagna, suddivisi in più serie, alcuni dei quali sarebbero rimasti online per mesi, accumulando migliaia di download prima di attivare le componenti dannose.

L’analisi tecnica evidenzierebbe nel complesso un’infrastruttura modulare con un frontend della campagna, costituito da domini e identità aziendali fittizie e un backend che utilizza repository di pacchetti pubblici per ospitare i downloader per il payload finale.

Questa separazione consentirebbe agli operatori di mantenere la continuità operativa anche dopo la rimozione di singoli repository/pacchetti o la scoperta dei domini fittizi.

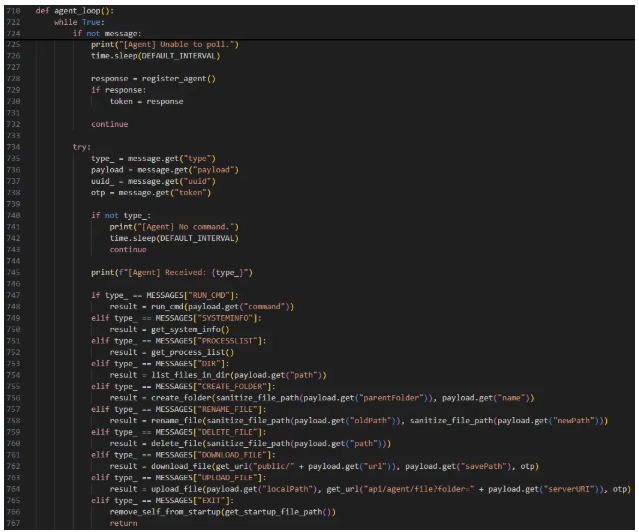

Il payload finale rilasciato sarebbe infine un Remote Access Trojan che recupera ed esegue periodicamente comandi dal server di comando e controllo protetto da token di autenticazione, consentendo agli attaccanti di trasferire file e raccogliere informazioni, come ad esempio verificare la presenza, sul computer della vittima, dell’estensione browser Metamask, indicando un diretto interesse da parte dell’attore delle minacce a carpire fondi in criptovaluta.

Fonte: ReversingLabs.

Infine, la presenza di varianti del RAT scritte in più linguaggi, tra cui JavaScript, Python e VBS, dimostrerebbe, secondo ReversingLabs, un approccio multipiattaforma per massimizzare la superficie di attacco.

Elementi di attribuzione e profilo dell’attore

Secondo l’analisi di ReversingLabs, la campagna presenterebbe numerosi elementi compatibili con le operazioni del noto gruppo ATP nordcoreano Lazarus.

Tra questi emergerebbero analogie con precedenti campagne di compromissione della supply chain open source, l’uso strutturato di pacchetti malevoli pubblicati in serie e l’adozione di infrastrutture C2 protette da meccanismi di autenticazione.

Anche la scelta del target apparirebbe coerente con lo stile del gruppo, storicamente interessato all’ecosistema delle criptovalute come fonte di finanziamento.

Infine, ulteriori elementi, come pattern temporali nelle attività di pubblicazione compatibili con l’area dell’Asia orientale, pur non costituendo da soli una prova certa, rafforzano l’idea di una possibile matrice nordcoreana.

Alla luce delle evidenze emerse, è essenziale introdurre controlli strutturati nelle fasi di valutazione di opportunità professionali che prevedono l’esecuzione di codice.

Ogni repository ricevuto tramite canali informali dovrebbe essere analizzato in ambienti isolati e privi di accesso a credenziali o a wallet.

I ricercatori hanno pubblicato tutti gli IoC (rete, payload RAT finali, pacchetti malevoli) afferenti alla campagna Graphalgo e utili ad identificare e rilevare potenziali incidenti di sicurezza.