Una campagna malvertising, denominata CrashFix dai ricercatori di Huntrees e attribuita al gruppo KongTuke, starebbe distribuendo una falsa estensione Chrome denominata NexShield spacciandola come strumento di sicurezza e blocco della pubblicità.

In realtà, NexShield manderebbe intenzionalmente in crash il browser in preparazione di un attacco in stile ClickFix.

A differenza del recente attacco ClickFix che simulava una schermata della morte BSOD di Windows, nel caso di CrashFix il crash del browser è vero, il che lo rende ancora più convincente.

Fonte: Huntrees.

Il codice di base dell’estensione sarebbe in larga parte una copia di un ad blocker reale e ampiamente conosciuto (uBlock Origin Lite), dettaglio che consentirebbe di superare sia i controlli iniziali del Chrome Web Store che la diffidenza degli utenti più attenti.

Indice degli argomenti

CrashFix: l’attivazione ritardata come tecnica di elusione

Uno degli aspetti più interessanti dell’estensione è quello di non manifestare immediatamente comportamenti malevoli utilizzando l’API Alarms di Chrome per ritardare l’esecuzione delle funzioni dannose anche di diverse decine di minuti dopo l’installazione.

Questo approccio riduce drasticamente la probabilità che l’utente colleghi eventuali problemi al componente appena aggiunto e rende più complessa l’analisi automatizzata.

Infatti, solo dopo questo periodo di latenza il codice entra in una fase attiva, creando una condizione di negazione del servizio con una quantità anomala di connessioni interne che saturano le risorse del browser mandandolo in crash.

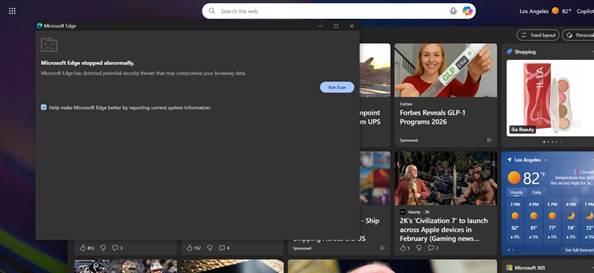

Questo evento è centrale nell’attacco. Al riavvio del browser, infatti l’estensione mostra una finestra che simula un errore di sicurezza critico e all’utente viene suggerito di eseguire una scansione per tentare una riparazione manuale tramite una funzione legittima di Windows (finger.exe).

Risultano, inoltre, interdetti i menu attivabili con il tasto destro del mouse e la manipolazione del testo.

Fonte: Huntrees.

In pieno stile ClickFix, dopo aver dato seguito alla scansione l’estensione dannosa copia un codice stringa negli appunti e tramite un secondo messaggio chiede all’utente di eseguire una sequenza di tasti per incollarlo ed eseguirlo nel prompt dei comandi.

Fonte: Huntrees.

Quando l’utente esegue il comando in realtà attiva uno script PowerShell offuscato tramite una connessione remota, che scarica ed esegue un altro script per preparare l’ambiente alla fase successiva.

Nei sistemi che risultano appartenere a un dominio aziendale, l’infezione culmina con l’installazione di ModeloRAT, un trojan di accesso remoto completo e modulare.

Questo malware è progettato per garantire persistenza nel tempo, mimetizzandosi tra le configurazioni di sistema.

La comunicazione con i server di comando e controllo è cifrata e flessibile, permettendo agli operatori di impartire comandi, distribuire ulteriori payload e adattare l’attività alle caratteristiche della rete compromessa.

Nei sistemi non aziendali, invece, l’attività osservata apparerebbe in fase di test.

Come difendersi

La prima linea di difesa resta la gestione rigorosa delle estensioni browser, soprattutto in contesti aziendali, limitando l’installazione a componenti strettamente necessari e verificati.

Dal punto di vista tecnico possono fornire segnali di allarme precoce, il monitoraggio dei comportamenti anomali del browser e l’uso sospetto di comandi di sistema.

In tal modo aumenta la probabilità di intercettare attacchi come CrashFix prima che evolvano in una compromissione persistente.