Si chiama LANDFALL il nuovo framework di spionaggio per Android che Unit 42 ha analizzato come una minaccia di livello commerciale.

La campagna ha sfruttato file immagine DNG (Digital Negative) malevoli per ottenere esecuzione di codice su dispositivi Galaxy di fascia alta. L’uso di un file immagine come vettore iniziale e la presenza di moduli nativi suggeriscono un attore con capacità tecniche rilevanti e approccio mirato.

Indice degli argomenti

LANDFALL: il vettore d’attacco

L’attacco si basa su una vulnerabilità “Out-of-bounds” critica con CVSS 9.8 (ora risolta) tracciata come CVE-2025-21042 che è stata individuata nella libreria di elaborazione immagini presente su alcuni modelli Samsung (“libimagecodec.quram.so”).

“È importante sottolineare che la nostra scoperta è precedente a queste divulgazioni: la campagna LANDFALL era già attiva a metà del 2024, sfruttando la vulnerabilità zero-day di Android/Samsung (CVE-2025-21042) mesi prima che venisse risolta.”, si legge nel rapporto di Unit 42.

Il vettore d’attacco è particolarmente pericoloso perché non richiede necessariamente azioni esplicite da parte dell’utente, oltre alla ricezione del file attraverso canali di messaggistica.

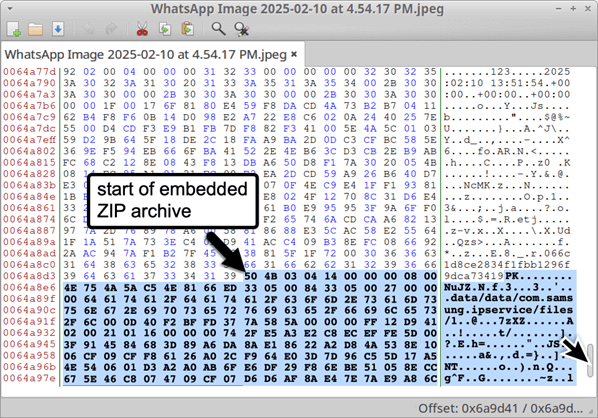

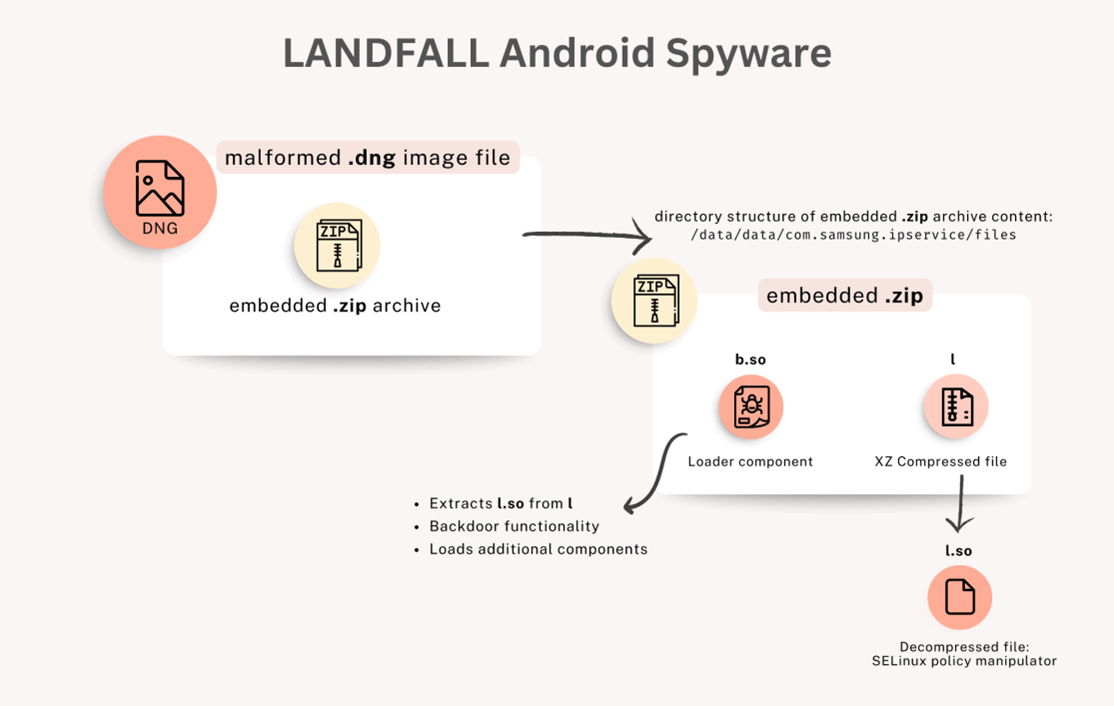

In pratica, dei file immagine con nomi che suggeriscono l’invio tramite WhatsApp sono state utilizzate per sfruttare la vulnerabilità Samsung. Questi file DNG appositamente manipolati contenevano un archivio ZIP con librerie che venivano estratte ed eseguite.

Fonte: Unit 42.

Il framework del malware risulta modulare e contempla un loader nativo (“b.so”) come primo stadio (backdoor) ed un modulo per l’elevazione dei privilegi e la persistenza (tramite manipolazione della policy SELinux). Il loader inoltre legge una configurazione cifrata che definisce l’identità dell’agente, l’endpoint di comando e controllo e le modalità operative.

Fonte: Unit 42.

Una volta installato LANDFALL offre capacità complete di raccolta dati e sorveglianza. Può controllare microfono e fotocamera, intercettare chiamate, raccogliere contatti in rubrica, SMS, database di applicazioni e file locali, oltre a inviare il materiale raccolto al server remoto C2 tramite connessioni HTTPS.

Raccomandazioni per la difesa

Le analisi hanno identificato dispositivi Samsung Galaxy recenti come bersagli preferiti (S22, S23, S24, Z Flip4 e Z Fold4) con segnalazioni che indicano un focus geografico su regioni del Medio Oriente e del Nord Africa.

In ogni caso anche se non esistono evidenze pubbliche di campagne LANDFALL dirette verso utenti italiani, il vettore d’attacco, l’ampia diffusione dei dispositivi Galaxy e l’eventuale disponibilità del codice a gruppi terzi rendono plausibile che varianti o riutilizzi del framework possano emergere anche in Europa.

Per questo è raccomandabile verificare lo stato delle patch di sicurezza sui dispositivi Samsung, monitorare eventuali indicatori di compromissione pubblicati da Unit 42 e includere questo scenario nelle attività di threat intelligence e risposta agli incidenti.

LANDFALL rappresenta un esempio di come formati tradizionalmente ritenuti innocui possano diventare vettori di attacco avanzati.

L’impiego di immagini DNG come vettore non è isolato e riflette una tendenza più ampia in cui formati multimediali sono usati per aggirare controlli tradizionali.

Vulnerabilità analoghe sono state osservate in altri ecosistemi mobili, rafforzando l’idea che l’attacco sia parte di una modalità operativa che sfrutta librerie di elaborazione multimediale poco protette.

Sebbene nessun gruppo sia stato ufficialmente ritenuto responsabile, l’Unit 42 ha osservato che le evidenze presentano somiglianze con quelli di un noto gruppo Stealth Falcon.